本文深入探讨了IPsec VPN的第二阶段,即安全隧道的建立与数据加密过程。详细阐述了IPsec如何通过交换密钥建立安全隧道,以及如何对数据进行加密以确保传输安全。还分析了该阶段可能面临的挑战及应对策略。

随着网络技术的飞速进步,虚拟专用网络(VPN)已成为确保数据传输安全的关键技术,作为VPN技术的核心之一,IPsec(Internet Protocol Security)凭借其高效与可靠的安全性,被广泛应用于各个行业,本文将深入剖析IPsec VPN的关键阶段——第二阶段,探讨其在构建安全隧道与加密数据过程中的关键角色。

IPsec VPN工作原理详解

IPsec VPN,作为一种基于IPsec协议构建的虚拟专用网络,其工作原理可以概括为以下两个阶段:

1. 第一阶段:握手阶段

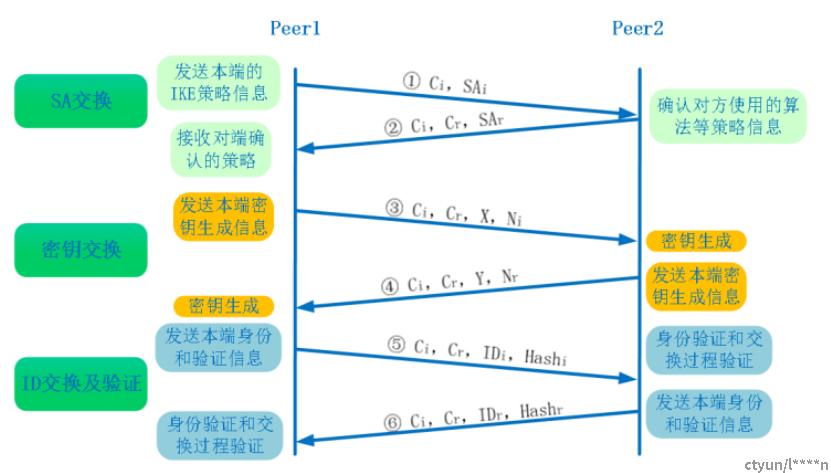

在这一阶段,IPsec VPN的客户端与服务器通过握手协议来建立安全关联(Security Association,SA),这一过程涉及以下关键步骤:

(1)协商安全策略:双方就加密算法、认证方法、密钥交换机制等安全参数达成一致。

(2)交换认证信息:双方交换用于身份验证的证书或密钥。

(3)建立安全关联:基于协商的安全策略,双方确立对应的安全关联。

2. 第二阶段:数据传输阶段

在第二阶段,IPsec VPN基于已建立的安全关联进行数据传输,具体步骤包括:

(1)封装:原始IP数据包被封装成IPsec数据包,包含加密和认证信息。

(2)传输:封装后的IPsec数据包被发送至接收方。

(3)解封装:接收方接收到IPsec数据包后进行解封装,恢复原始IP数据包。

(4)解密与认证:接收方对解封装后的IP数据包进行解密和认证,以确保数据的安全性。

第二阶段的核心职能

1. 安全隧道建立

在第二阶段,IPsec VPN通过以下机制建立安全隧道:

(1)协商安全策略:双方就加密算法、认证方式、密钥交换方式等安全参数进行协商,以确保数据传输的安全性。

(2)交换认证信息:双方交换用于身份验证的证书或密钥,以防止未授权的访问。

(3)建立安全关联:根据协商的安全策略,双方建立对应的安全关联,为后续的数据传输提供安全保障。

2. 数据加密与认证

在第二阶段,IPsec VPN对数据进行以下处理:

(1)加密:运用协商的加密算法对数据进行加密,防止数据在传输途中被窃取或篡改。

(2)认证:通过协商的认证方式对数据进行验证,确保数据来源的合法性。

(3)完整性保护:通过计算数据包的哈希值,确保数据在传输过程中未被篡改。

IPsec VPN的第二阶段在安全隧道的构建与数据加密方面扮演着至关重要的角色,通过协商安全策略、交换认证信息、建立安全关联、加密与认证等环节,IPsec VPN为数据传输提供了强有力的安全保障,在当前网络安全环境日益复杂的情况下,深入理解IPsec VPN的第二阶段对于确保数据安全具有极其重要的意义。