本文深入解析Cisco IPsec VPN配置,涵盖安全远程接入的关键步骤。需设置VPN设备,包括创建VPN隧道和定义加密算法。配置预共享密钥或证书以实现身份验证。设置NAT穿越以解决内部网络地址问题。通过测试确保VPN连接稳定可靠。

- <a href="#id1" title="IPsec VPN概述">IPsec VPN概述</a>

- <a href="#id2" title="Cisco IPsec VPN配置步骤">Cisco IPsec VPN配置步骤</a>

IPsec VPN概述

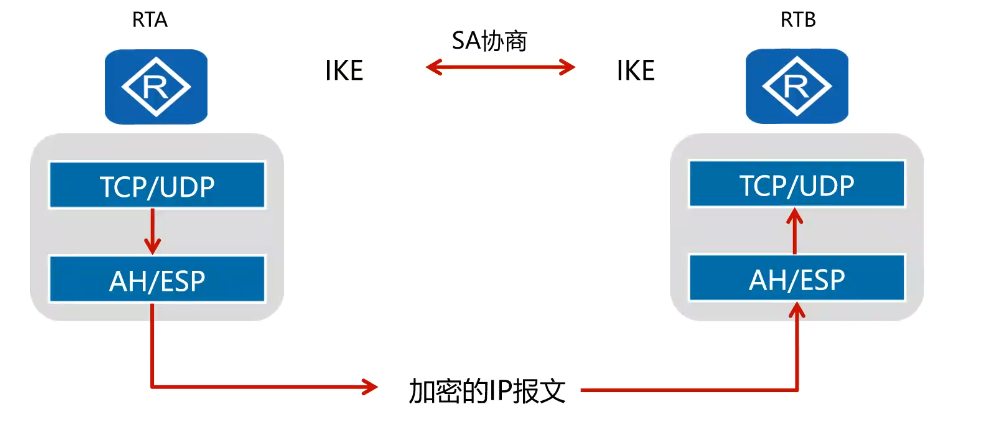

IPsec(Internet Protocol Security)是一种专为IP数据包提供安全保障的协议,它通过加密、认证以及完整性校验等多种技术手段,确保数据在传输过程中的安全,Cisco IPsec VPN便是利用IPsec协议,为用户提供了一种高效且安全的远程接入解决方案,尤其在远程办公和移动办公日益普及的今天,其重要性愈发凸显。

Cisco IPsec VPN配置步骤

1. 配置VPN设备

(1)进入设备配置模式,创建一个VPN实例。

cisco> enable cisco# configure terminal cisco(config)# crypto isakmp policy 1 cisco(config-isakmp)# encryption 3des cisco(config-isakmp)# hash md5 cisco(config-isakmp)# authentication pre-share cisco(config-isakmp)# exit

(2)创建一个密钥交换协议(IKE)策略。

cisco(config)# crypto isakmp key mykey address 192.168.1.1

(3)创建一个IPsec策略,指定加密和认证方式。

cisco(config)# crypto ipsec transform-set mytransform esp-3des-md5 esp-sha-hmac

2. 配置内部网络

(1)在内部网络中,创建一个虚拟专用网络(VPN)接口。

cisco(config)# interface Tunnel1 cisco(config-if)# ip address 192.168.10.1 255.255.255.252 cisco(config-if)# no shutdown cisco(config-if)# exit

(2)为VPN接口配置一个IPsec安全关联(SA)。

cisco(config)# crypto ipsec sa mysa 192.168.1.1 192.168.10.1

3. 配置外部网络

(1)在外部网络中,配置与内部网络对应的VPN接口。

cisco(config)# interface Tunnel1 cisco(config-if)# ip address 192.168.10.2 255.255.255.252 cisco(config-if)# no shutdown cisco(config-if)# exit

(2)为VPN接口配置一个IPsec SA。

cisco(config)# crypto ipsec sa mysa 192.168.10.1 192.168.1.1

4. 配置NAT和PAT

如果内部网络需要进行NAT转换,需要在内部网络和外部网络之间配置NAT和PAT。

cisco(config)# ip nat inside source list 1 interface Tunnel1 overload cisco(config)# access-list 1 permit 192.168.1.0 0.0.0.255

5. 验证配置

配置完成后,可以通过以下命令验证VPN连接是否成功:

cisco# show crypto isakmp sa cisco# show crypto ipsec sa

通过以上解析,相信您已经对Cisco IPsec VPN配置有了更深入的了解,在实际应用中,还需注意以下几点:

1、选择合适的加密和认证方式,确保数据传输的安全性;

2、合理配置NAT和PAT,实现内部网络与外部网络的互通;

3、定期检查VPN连接状态,确保系统稳定运行。

希望本文对您在配置Cisco IPsec VPN过程中有所帮助。