本文深入解析VPN配置原理,揭示网络安全与远程访问的奥秘。通过详细阐述VPN技术的工作机制、配置步骤和关键要素,帮助读者全面了解VPN在保障网络安全、实现远程访问中的应用与价值。

1、[VPN配置原理概述](#id1)

2、[VPN配置原理详解](#id2)

[图片:VPN技术概述图](http://ietsvpn.com/zb_users/upload/2024/11/20241104152756173070527652695.png)

随着互联网的广泛应用,网络已成为我们日常生活中不可或缺的一部分,网络安全问题也日益突出,尤其是在远程访问和数据传输领域,VPN(虚拟专用网络)作为一种有效的网络安全手段,已在企业、个人等多个领域得到广泛应用,本文将深入剖析VPN配置的原理,帮助读者深入了解其技术内涵。

VPN配置原理概述

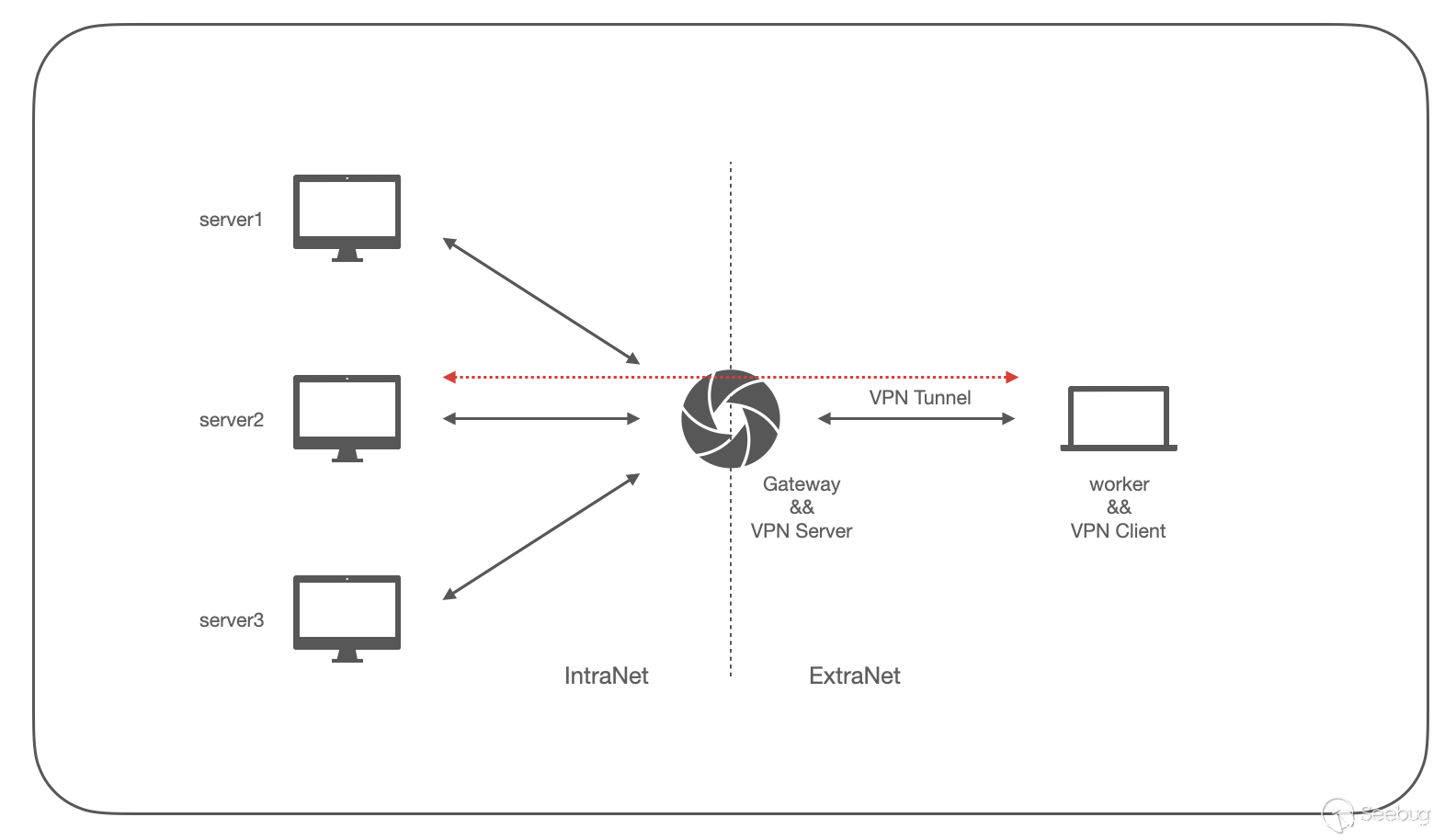

VPN,即虚拟专用网络,是一种利用公共网络(如互联网)构建专用网络的技术,它通过在用户计算机与远程服务器之间建立一个加密的通道,确保数据传输的安全性,VPN配置的原理主要涵盖以下几个方面:

1、隧道协议:隧道协议是VPN配置的核心,负责在公共网络上建立加密通道,常见的隧道协议包括PPTP、L2TP/IPsec、SSL VPN等。

2、加密算法:加密算法用于对数据进行加密和解密,确保数据在传输过程中的安全性,常见的加密算法有AES、DES、3DES等。

3、身份验证:身份验证用于确认用户的合法身份,防止未授权访问,常见的身份验证方式包括用户名/密码、数字证书、两因素认证等。

4、访问控制:访问控制用于限制用户对网络资源的访问权限,确保网络安全,常见的访问控制方式有IP地址过滤、端口过滤、MAC地址过滤等。

VPN配置原理详解

隧道协议

1、PPTP(点对点隧道协议):PPTP是一种较早的隧道协议,支持多种加密算法,配置简单,但安全性相对较低,易受到攻击。

2、L2TP/IPsec(第二层隧道协议/互联网协议安全):L2TP/IPsec是一种较为安全的隧道协议,支持多种加密算法和身份验证方式,配置相对复杂,但安全性较高。

3、SSL VPN(安全套接字层虚拟专用网络):SSL VPN是一种基于Web浏览器的VPN,支持多种加密算法和身份验证方式,配置简单,安全性较高,适合个人和企业使用。

加密算法

1、AES(高级加密标准):AES是一种较为安全的对称加密算法,具有高性能和高效能的特点。

2、DES(数据加密标准):DES是一种较为简单的对称加密算法,安全性相对较低。

3、3DES(三重数据加密算法):3DES是DES的扩展,采用三个密钥进行加密,安全性相对较高。

身份验证

1、用户名/密码:用户名/密码是最常见的身份验证方式,但安全性相对较低,易受到破解。

2、数字证书:数字证书是一种基于公钥密码学的身份验证方式,具有较高安全性。

3、两因素认证:两因素认证结合了用户名/密码和物理设备(如手机)的身份验证,安全性较高。

访问控制

1、IP地址过滤:根据用户IP地址限制访问权限,防止未授权访问。

2、端口过滤:根据用户端口号限制访问权限,防止恶意攻击。

3、MAC地址过滤:根据用户MAC地址限制访问权限,防止未授权访问。

VPN配置原理涉及多个方面,包括隧道协议、加密算法、身份验证和访问控制等,了解VPN配置原理有助于提高网络安全性和远程访问效率,在实际应用中,应根据具体需求选择合适的VPN配置方案,以确保数据传输的安全性和可靠性。