IPsec VPN隧道分离技术解析与应用:本文深入探讨了IPsec VPN隧道分离技术,包括其原理、优势、应用场景和实施步骤。通过实际案例,展示了如何利用隧道分离技术实现安全高效的远程访问和数据传输,保障企业网络安全。

<li><a href="#section1" title="IPsec VPN技术概览">IPsec VPN技术概览</a></li>

<li><a href="#section2" title="隧道分离技术解析">隧道分离技术解析</a></li>

<li><a href="#section3" title="隧道分离技术的实施策略">隧道分离技术的实施策略</a></li>

<li><a href="#section4" title="隧道分离技术的广泛应用">隧道分离技术的广泛应用</a></li>

<p>在互联网迅猛发展的今天,企业对于数据安全的需求日益迫切,VPN(Virtual Private Network,虚拟专用网络)技术应运而生,为数据传输提供了一种安全可靠的保障,IPsec VPN作为VPN技术的一种,凭借其高效、稳定、安全的特点,得到了广泛的运用,本文将深入探讨IPsec VPN的隧道分离技术及其在实际中的应用。

IPsec VPN技术概览

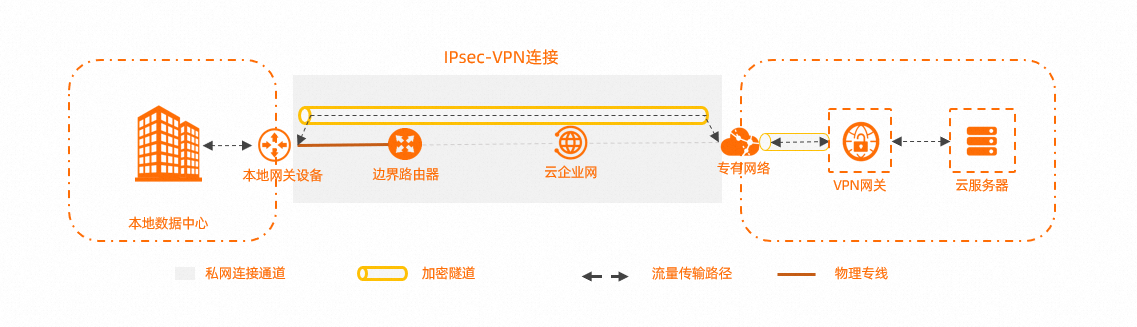

<p>IPsec(Internet Protocol Security,互联网协议安全)是一种在网络层提供安全性的协议,旨在保障数据在传输过程中的机密性、完整性和身份验证,IPsec VPN技术通过在IP层上构建加密隧道,实现对数据传输的全面保护。

隧道分离技术解析

<p>隧道分离技术是一种将IPsec VPN隧道与数据传输路径分离的技术,其主要目的是优化网络性能、减少资源消耗并简化网络管理,以下是隧道分离技术的核心概念:

<ul>

<li>隧道分离技术将IPsec VPN隧道与数据传输路径分离,确保数据传输不受隧道性能的限制。</li>

<li>通过独立配置隧道和数据传输,隧道分离技术简化了网络管理的复杂性。</li>

<li>隧道分离技术支持多种隧道协议,例如IKEv1、IKEv2等。</li>

<li>隧道分离技术适用于多种网络环境,如企业内部网络、云计算和移动互联网等。

</ul>

隧道分离技术的实施策略

<p>隧道分离技术的实施主要分为硬件分离和软件分离两种方式:

<ul>

<li>硬件分离:通过专用硬件设备实现隧道分离,如防火墙、VPN设备等,硬件分离的优势包括:

<ul>

<li>性能稳定:硬件设备具备高性能,能够满足大规模网络的需求。</li>

<li>安全可靠:硬件设备经过专业设计,安全性较高。</li>

<li>易于管理:硬件设备支持集中管理,简化了网络管理。

</ul>

</li>

<li>软件分离:通过软件实现隧道分离,如VPN客户端、服务器等,软件分离的优势包括:

<ul>

<li>灵活性:软件分离可根据实际需求进行配置,适应不同网络环境。</li>

<li>成本低:软件分离无需额外投资硬件设备,降低了成本。

</ul>

</li>

</ul>

隧道分离技术的具体实施步骤包括:

<ul>

<li>配置隧道参数:包括隧道协议、加密算法、密钥等。</li>

<li>配置数据传输参数:包括数据传输协议、传输路径等。</li>

<li>测试隧道性能:确保隧道稳定、高效地运行。</li>

<li>监控隧道状态:实时监控隧道运行状态,及时发现并解决故障。

</ul>

隧道分离技术的广泛应用

<p>隧道分离技术在企业内部网络、云计算、移动互联网以及跨国企业等领域有着广泛的应用:

<ul>

<li>企业内部网络:隧道分离技术可应用于企业内部网络,实现不同部门、分支机构之间的安全通信。</li>

<li>云计算:隧道分离技术可应用于云计算环境,确保数据在云平台之间的安全传输。</li>

<li>移动互联网:隧道分离技术可应用于移动互联网,保障用户数据在公网中的安全传输。</li>

<li>跨国企业:隧道分离技术可应用于跨国企业,实现全球分支机构之间的安全通信。

</ul>

隧道分离技术作为IPsec VPN技术的重要组成部分,以其提升网络性能、降低资源消耗和简化管理的优势,在互联网不断发展的背景下,其在各领域的应用前景将更加广阔,深入了解隧道分离技术及其应用,有助于我们更有效地保障网络安全。</p>