本文深入解析StrongSwan VPN证书,涵盖安全配置与优化要点。详细介绍了证书的生成、安装、配置过程,并提供了针对性能和安全的优化策略,旨在帮助用户构建更安全、高效的VPN连接。

在信息技术迅猛发展的今天,远程访问和数据传输的安全问题愈发重要,VPN(Virtual Private Network,虚拟私人网络)技术凭借其高效性和安全性,已成为企业和个人保护数据安全的关键工具,StrongSwan,作为一款备受瞩目的开源VPN解决方案,以其出色的稳定性和灵活性赢得了广泛认可,本文将深入探讨StrongSwan VPN证书的配置与优化,旨在帮助用户构建一个稳固安全的VPN网络环境。

StrongSwan VPN证书概览

StrongSwan VPN证书是确保身份验证和数据传输加密的核心元素,它涵盖了用户证书、服务器证书、CA(Certificate Authority,证书颁发机构)证书以及密钥等多个组成部分,以下是这些证书的简要说明:

- 用户证书:负责用户身份的验证,确保只有授权用户能够接入VPN网络。

- 服务器证书:用于服务器身份的验证,确保客户端与合法服务器之间建立连接。

- CA证书:负责验证用户和服务器证书的有效性,保障证书链的完整性和安全性。

- 密钥:用于加密和解密数据传输过程中的信息,确保数据传输的安全性。

StrongSwan VPN证书的配置过程

1. 生成CA证书和私钥

需要生成CA证书和私钥,以下是一个基础的示例:

生成CA私钥

openssl genpkey -algorithm RSA -out ca.key

生成CA证书请求

openssl req -new -x509 -days 365 -key ca.key -out ca.crt

指定CA证书信息和私钥文件

[ ca ]

default_ca = CA_default

[ CA_default ]

dir = ./CA

certs = $dir/certs

crl_dir = $dir/crl

database = $dir/index.txt

new_certs_dir = $dir/newcerts

RANDFILE = $dir/.rand

private_key = $dir/ca.key

default_md = sha256

policy = policy_default

[ policy_default ]

countryName = CN

stateOrProvinceName = Zhejiang

localityName = Hangzhou

organizationName = Example Co., Ltd.

organizationalUnitName = IT Department

commonName = CA

emailAddress = admin@example.com

[ req ]

default_bits = 2048

default_md = sha256

prompt = no

distinguished_name = CA_distinguished_name

[ CA_distinguished_name ]

countryName = CN

stateOrProvinceName = Zhejiang

localityName = Hangzhou

organizationName = Example Co., Ltd.

organizationalUnitName = IT Department

commonName = CA

emailAddress = admin@example.com

2. 生成用户证书和私钥

生成用户证书和私钥,以下是一个示例:

生成用户私钥

openssl genpkey -algorithm RSA -out user.key

生成用户证书请求

openssl req -new -key user.key -out user.csr

指定用户证书信息和CA证书

[ req ]

default_bits = 2048

default_md = sha256

prompt = no

distinguished_name = User_distinguished_name

[ User_distinguished_name ]

countryName = CN

stateOrProvinceName = Zhejiang

localityName = Hangzhou

organizationName = Example Co., Ltd.

organizationalUnitName = IT Department

commonName = user1

emailAddress = user1@example.com

签发用户证书

openssl ca -in user.csr -out user.crt -days 365 -batch -config CA_default

3. 生成服务器证书和私钥

生成服务器证书和私钥,以下是一个示例:

生成服务器私钥

openssl genpkey -algorithm RSA -out server.key

生成服务器证书请求

openssl req -new -key server.key -out server.csr

指定服务器证书信息和CA证书

[ req ]

default_bits = 2048

default_md = sha256

prompt = no

distinguished_name = Server_distinguished_name

[ Server_distinguished_name ]

countryName = CN

stateOrProvinceName = Zhejiang

localityName = Hangzhou

organizationName = Example Co., Ltd.

organizationalUnitName = IT Department

commonName = server1

emailAddress = server1@example.com

签发服务器证书

openssl ca -in server.csr -out server.crt -days 365 -batch -config CA_default

StrongSwan VPN证书的优化策略

1. 采用强加密算法

在配置StrongSwan VPN证书时,应优先选择强加密算法,如AES-256、RSA-4096等,以增强数据传输的安全性。

2. 设定合理的证书有效期

根据实际需求设定证书的有效期,以防止因证书过期而导致连接失败的问题。

3. 定期更新证书

定期更新包括CA证书、用户证书和服务器证书在内的所有证书,确保VPN网络的安全性。

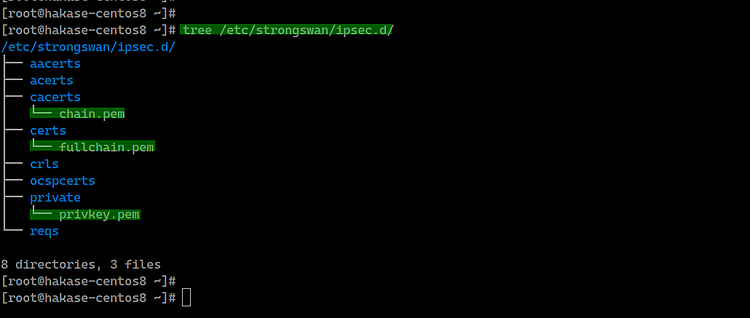

4. 使用证书链

在配置StrongSwan VPN证书时,使用证书链可以验证证书的有效性,进一步提升网络的安全性。

StrongSwan VPN证书是构建安全VPN网络的核心,通过合理的配置和优化,可以极大地增强VPN网络的安全性,本文对StrongSwan VPN证书的配置与优化进行了深入解析,旨在为用户提供指导,在实际操作中,还需根据具体需求进行个性化的配置,以达到最佳的安全效果。