本文深入解析了Cisco动态VPN配置的原理、步骤与最佳实践。详细阐述了VPN的工作机制,包括安全连接的建立、加密与认证过程。本文还介绍了配置动态VPN的详细步骤,包括设置安全策略、配置隧道、配置认证等,以及分享了在实际应用中的最佳实践,以确保VPN配置的安全、稳定和高效。

随着信息技术的发展,远程接入和远程办公的需求日益攀升,作为网络解决方案的佼佼者,Cisco的VPN(虚拟专用网络)技术因其实用性和安全性而广受欢迎,本文将详细阐述Cisco动态VPN配置的原理、具体操作步骤以及一系列最佳实践,旨在帮助读者深入理解并有效运用这一技术,确保网络传输的安全与高效。

Cisco动态VPN配置原理

Cisco动态VPN配置,即通过动态密钥交换协议(IKEv1或IKEv2)实现密钥的自动生成与更新,这一过程不仅确保了数据在两个或多个网络间传输的安全性,还保证了数据的机密性和完整性,动态VPN配置的原理涉及以下关键要素:

- IKE(Internet Key Exchange)协议:IKE协议负责创建安全隧道,并自动生成与更新密钥,它支持预共享密钥或证书认证,确保参与方的身份验证。

- IPsec(Internet Protocol Security)协议:IPsec协议负责对传输的数据进行加密和认证,确保数据在传输过程中的安全。

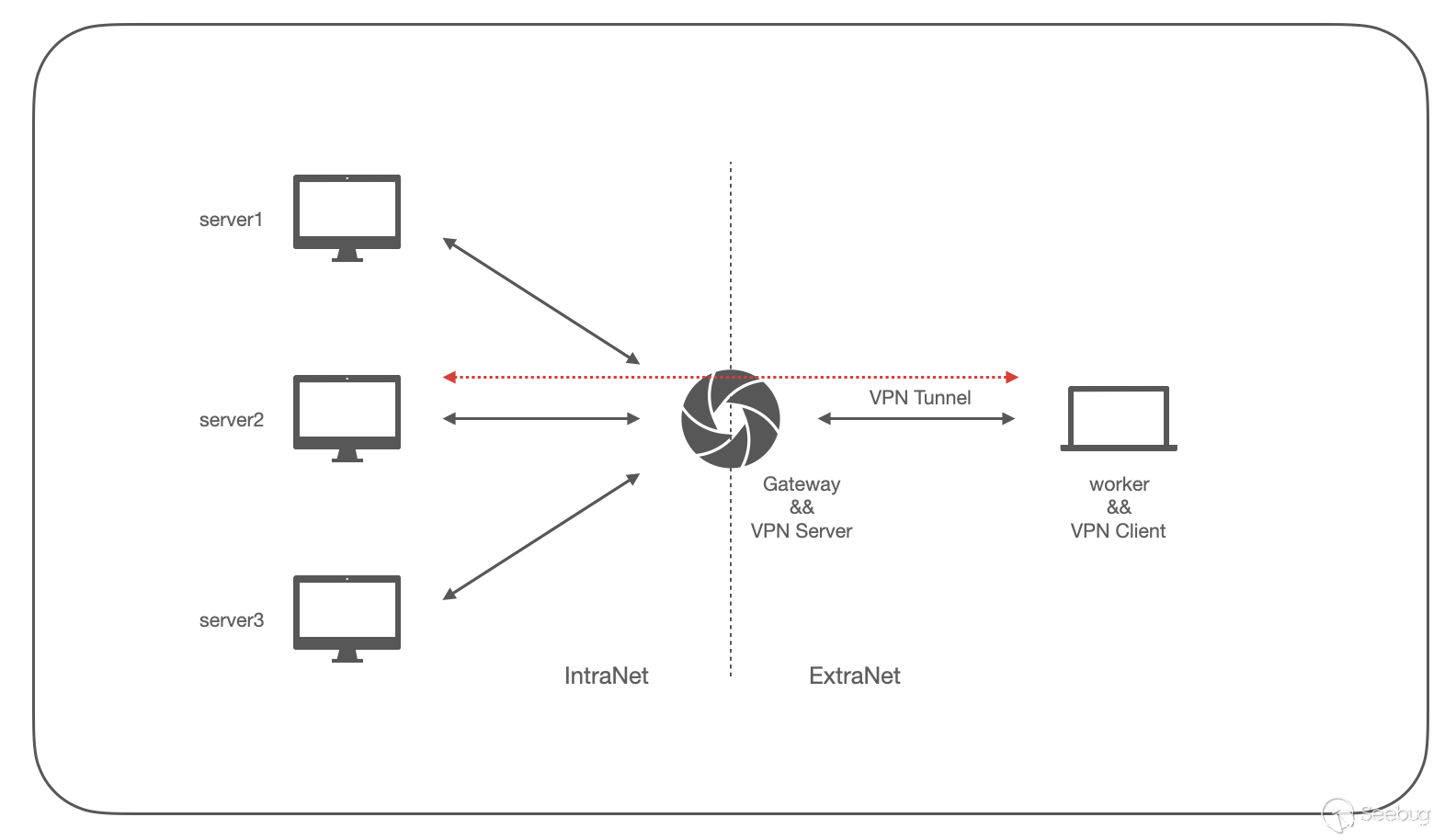

- VPN隧道:VPN隧道是两个网络间建立的安全连接通道,数据通过此隧道进行传输。

Cisco动态VPN配置步骤

1. 配置IKE和IPsec策略

在Cisco设备上,首先需要设置IKE和IPsec策略,以下是一个基础配置示例:

crypto isakmp policy 1

authentication pre-share

encryption 3des

hash md5

group 2

crypto ipsec transform-set mytransform esp-3des-md5

crypto map mymap 1 ipsec-isakmp

set peer myremote

set transform-set mytransform

set pfs group 2

2. 配置VPN隧道

配置VPN隧道,以下是一个基础配置示例:

interface GigabitEthernet0/1

ip address 192.168.1.1 255.255.255.252

crypto isakmp profile myprofile

crypto map mymap

router ospf 1

network 192.168.1.0 0.0.0.255 area 0

3. 配置动态密钥交换

在IKE策略中配置动态密钥交换,以下是一个基础配置示例:

crypto isakmp key mykey address myremote

crypto ipsec key-exchange rsa-sig

4. 验证VPN连接

配置完成后,使用以下命令验证VPN连接:

show crypto isakmp sa

show crypto ipsec sa

Cisco动态VPN配置最佳实践

1. 选择合适的IKE和IPsec策略

根据实际需求,选择合适的加密算法和哈希算法,使用AES加密算法和SHA-256哈希算法可以增强数据传输的安全性。

2. 配置预共享密钥或证书认证

为了提升安全性,推荐使用证书认证而非预共享密钥,确保在配置证书认证时,证书的有效性和安全性得到保障。

3. 使用PFS(Perfect Forward Secrecy)

PFS能够确保即使密钥泄露,攻击者也无法解密历史通信,在配置IKE策略时,应启用PFS功能。

4. 监控和日志记录

定期监控VPN连接的状态和性能,并记录日志信息,以便于在出现问题时进行故障排查。

5. 安全加固

为VPN设备配置防火墙规则,限制非法访问,并定期更新设备固件和软件,确保设备的安全性。

Cisco动态VPN配置是实现远程访问和远程办公的关键技术,通过掌握其原理、配置步骤和最佳实践,您可以更好地利用这一技术,确保网络的安全稳定,在实际应用中,应根据具体需求选择合适的配置方案,并加强安全防护,以应对日益复杂多变的网络威胁。