本文深入解析了IPsec VPN的建立过程,从密钥交换到隧道建立,全面展示了其安全通信的基石。详细阐述了IPsec VPN在确保数据传输安全、实现远程访问等方面的重要作用,为网络安全提供了有力保障。

<li><a href="#id1" title="IPsec VPN概述">IPsec VPN概述</a></li>

<li><a href="#id2" title="IPsec VPN的构建流程">IPsec VPN的构建流程</a></li>

<p>随着互联网技术的飞速发展和远程办公的普及,数据安全与个人隐私保护问题日益凸显,在此背景下,IPsec VPN(互联网协议安全虚拟专用网络)作为一种高效的网络安全防护手段,受到了广泛关注,本文将深入剖析IPsec VPN的构建流程,旨在帮助读者掌握这一安全通信技术的基础。

IPsec VPN概述

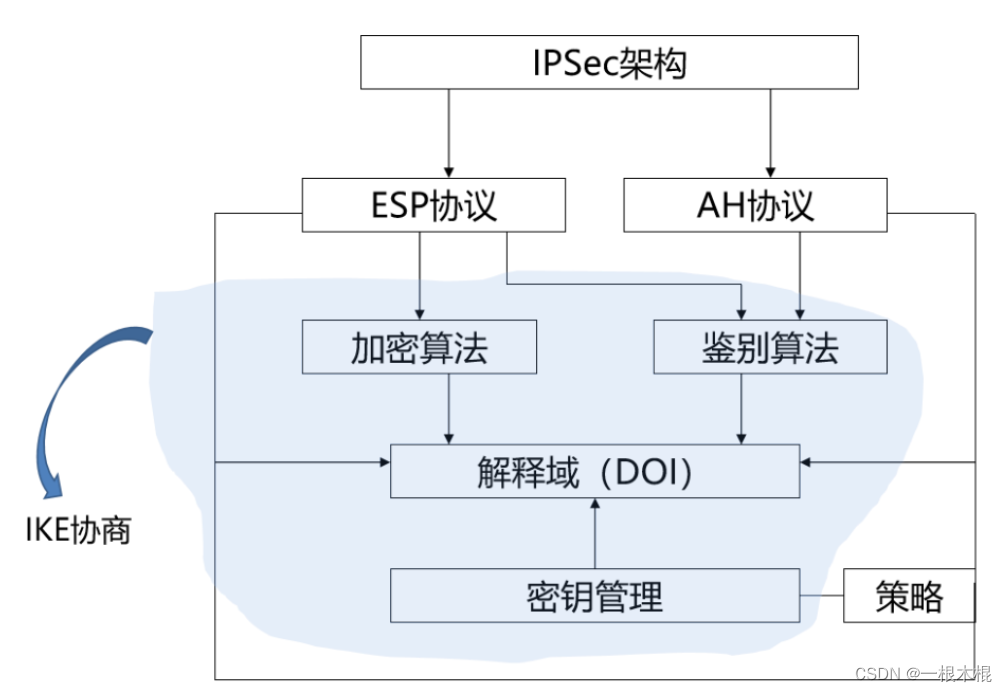

IPsec VPN是一种依托于IPsec(互联网协议安全)协议的虚拟专用网络技术,它通过实施加密和身份验证,保障数据传输过程中的安全性与数据的完整性,IPsec VPN不仅支持远程接入、分支网络互联、数据中心安全等多种应用场景,而且在企业、政府、金融机构等多个领域得到了广泛应用。

IPsec VPN的构建流程

1、配置VPN设备

在构建过程中,首先需要在网络的一端配置VPN设备,这可以是一台防火墙、路由器或VPN服务器,配置时,需设定IPsec VPN的相关参数,包括:

- IPsec协议版本:例如ESP(封装安全载荷)或AH(认证头);

- 加密算法:如AES、3DES等;

- 认证算法:如SHA-256、MD5等;

- 密钥交换方式:如IKE(互联网密钥交换);

- 预共享密钥(PSK)或证书:用于身份验证和密钥交换。

2、配置远程客户端

在网络的另一端,需要配置远程客户端的VPN连接,客户端设备可能包括个人电脑、平板电脑或智能手机等,配置时,需设定以下参数:

- VPN服务器地址:即VPN设备的公网IP地址或域名;

- 认证方式:如PSK或证书;

- 加密算法和认证算法:需与VPN设备保持一致;

- 连接模式:如自动连接、手动连接等。

3、IKE协商

客户端与VPN设备之间将进行IKE协商,以建立安全通道,IKE协商通常包括以下步骤:

- 建立安全关联(SA):客户端与VPN设备交换SA,确定加密算法、认证算法、密钥交换方式等;

- 身份验证:双方通过认证算法验证对方身份,确保通信的安全性;

- 密钥交换:利用IKE协商产生的密钥,生成用于加密和认证的密钥。

4、数据传输

IKE协商成功后,客户端与VPN设备之间将建立安全通道,开始数据传输,数据传输过程如下:

- 加密:客户端对数据进行加密,确保数据在传输过程中不被窃取或篡改;

- 认证:客户端对数据进行认证,确保数据来源的可靠性;

- 传输:加密后的数据通过安全通道传输至VPN设备;

- 解密:VPN设备对数据进行解密,恢复原始数据;

- 再次加密:VPN设备对数据进行加密,确保数据在本地传输过程中的安全性。

IPsec VPN的构建流程涉及多个环节,包括VPN设备的配置、客户端的配置、IKE协商以及数据传输,通过这些步骤,可以确保数据传输的安全性和完整性,在当前网络安全形势日益复杂的背景下,掌握IPsec VPN的构建流程对于提升网络安全防护能力、保障个人信息和重要数据的安全具有重要意义。