本文深入解析了ASA 5510 VPN配置,详细介绍了配置步骤及实战技巧。通过实例讲解,帮助读者掌握ASA 5510 VPN配置方法,提高网络安全防护能力。

随着企业版图的持续扩张,分支机构日益增多,网络架构的复杂性也随之提升,为了满足远程办公、数据资源共享和安全防护等需求,VPN技术应运而生,本文将深入探讨ASA 5510 VPN的配置步骤和实战技巧,助您轻松构建一个高效且安全的VPN网络环境。

ASA 5510 VPN配置指南

1. 准备阶段

(1)获取ASA 5510设备的IP地址、登录用户名和密码。

(2)在您的个人计算机上安装VPN客户端软件,例如Cisco AnyConnect。

(3)确保VPN客户端与ASA 5510设备在网络层面上是连通的。

2. 配置ASA 5510设备

(1)进入ASA 5510设备的命令行界面。

(2)配置接口IP地址:

interface GigabitEthernet0/1

ip address 192.168.1.1 255.255.255.0

(3)配置VPN客户端的IP地址池:

ip local pool VPN_IP_POOL 192.168.1.2 192.168.1.10

(4)配置VPN加密和认证方式:

crypto isakmp policy 1

encryption aes 128

authentication pre-share

group 2

lifetime 28800

crypto isakmp key mykey address 192.168.1.2

crypto ipsec transform-set MYTransform esp-aes 128 esp-sha-hmac

crypto ipsec site-connection VPN_CLIENT

authentication pre-share

group 2

security-association lifetime 3600

pfs group 2

(5)配置VPN客户端的连接地址:

ip nat inside source list VPN_CLIENT pool VPN_IP_POOL

(6)配置NAT转换:

nat (inside, outside) 1 0 0 0 0 0

3. 配置VPN客户端

(1)启动VPN客户端软件,输入ASA 5510设备的IP地址。

(2)输入登录用户名和密码,选择相应的VPN连接类型。

(3)建立VPN连接。

实战策略解析

1. 选择合适的VPN协议

依据实际应用需求,挑选恰当的VPN协议,例如IPsec或L2TP/IPsec,IPsec因其出色的安全性,非常适合企业级应用;而L2TP/IPsec则适用于需要跨运营商网络连接的场景。

2. 设置合理的加密和认证方法

在VPN配置过程中,应选用合适的加密和认证手段,比如AES加密和SHA-256哈希算法,这些措施能够显著提升VPN连接的安全性。

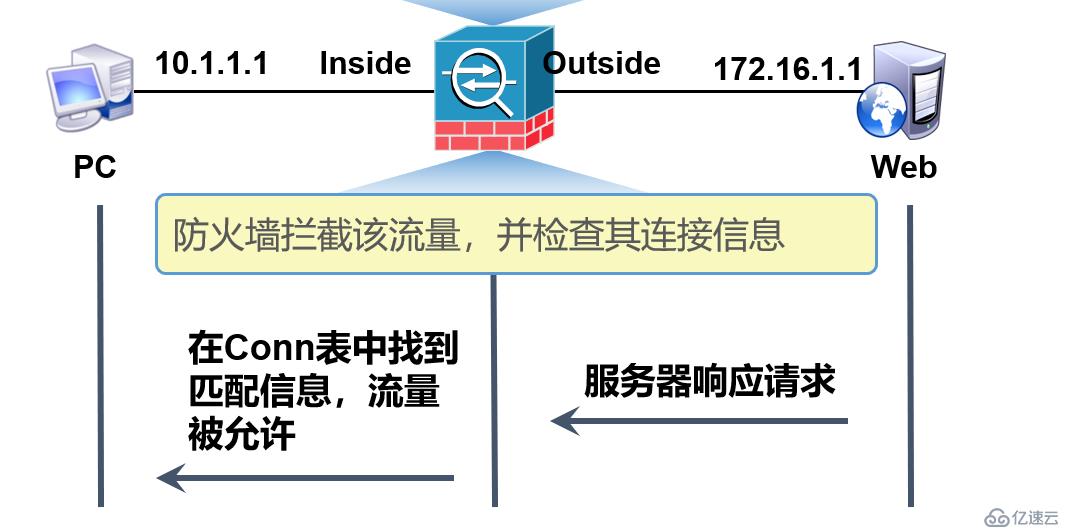

3. 制定合理的安全策略

在配置VPN时,应设定合理的安全策略,比如允许或拒绝特定IP地址和端口号,以防范非法访问和攻击。

4. 定期更新设备固件

为确保VPN连接的安全性,定期更新ASA 5510设备的固件,修复已知的安全漏洞至关重要。

5. 监控VPN连接状态

通过持续监控VPN连接状态,可以迅速发现并解决潜在问题,保障VPN网络的稳定运行。