ASA动态VPN配置,为用户提供安全、高效的网络连接。通过详细解析配置步骤,实现跨地域安全访问,确保数据传输安全可靠。此方案适用于企业级应用,助力构建安全、稳定的网络环境。

<li><a href="#id1" title="什么是ASA动态VPN?">什么是ASA动态VPN?</a></li>

<li><a href="#id2" title="ASA动态VPN配置步骤">ASA动态VPN配置步骤</a></li>

随着互联网的广泛普及,网络连接已经成为企业和个人日常生活和工作中不可或缺的一部分,在享受网络带来的便捷服务的同时,数据安全的问题也日益受到重视,为了保障数据传输的安全,许多企业和个人开始采用VPN技术,本文将深入探讨如何配置Cisco Adaptive Security Appliance(ASA)动态VPN,为您呈现一个安全且高效的网络连接方案。

什么是ASA动态VPN?

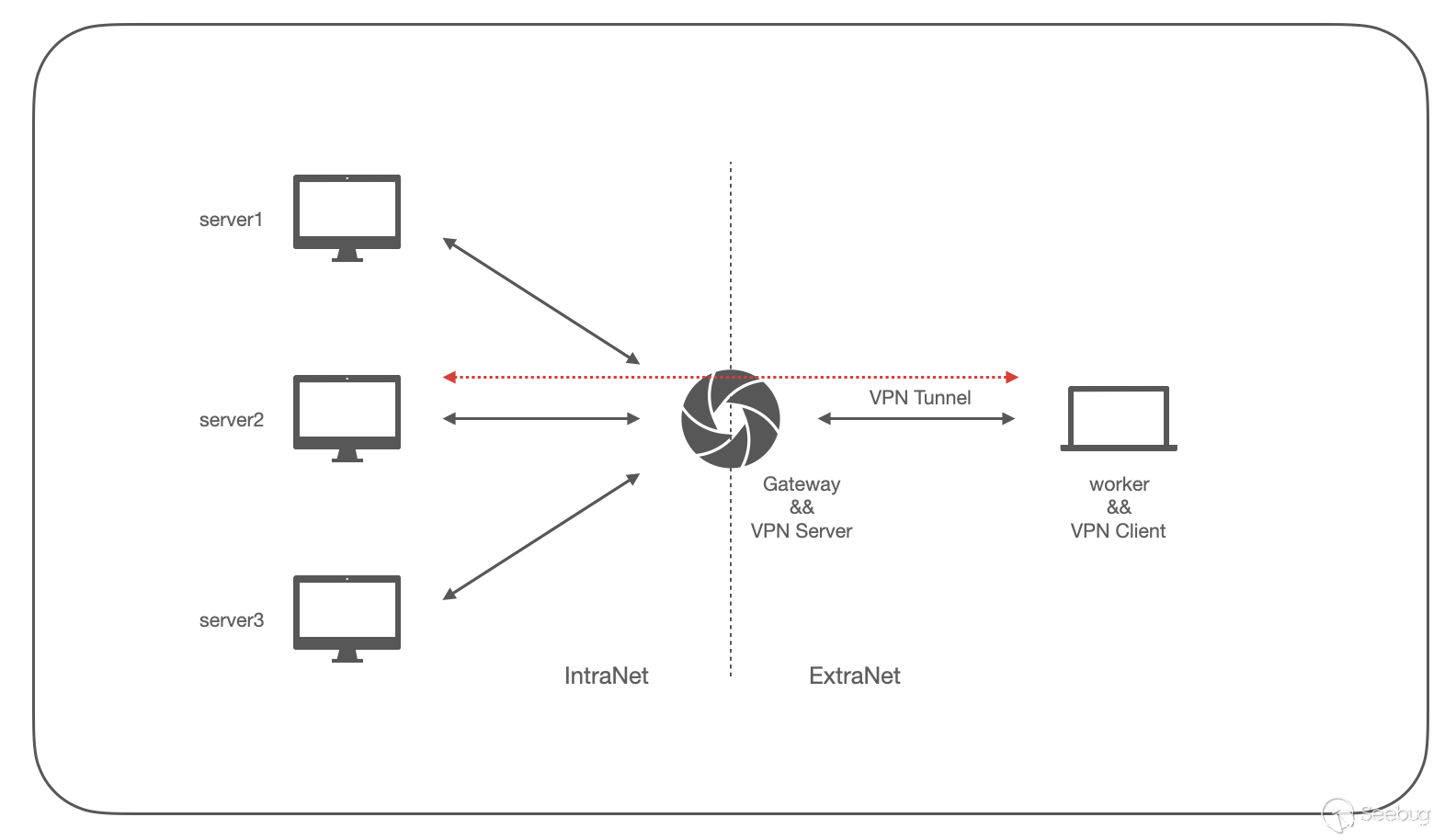

ASA动态VPN,即基于Cisco Adaptive Security Appliance(自适应安全设备)的动态VPN,是一种依托IPsec协议构建的虚拟专用网络技术,它能在远程客户端与本地网络之间构建一个加密的隧道,确保数据传输的安全,ASA动态VPN具备以下显著特点:

1、高安全性:采用AES、3DES等先进的加密算法,确保数据在传输过程中的安全性。

2、高可靠性:支持多种安全协议,如IPsec、L2TP/IPsec等,适应不同的网络环境。

3、高性能:能够支持大规模的用户接入,满足企业级应用的需求。

4、易于管理:采用集中式管理方式,便于用户进行配置和维护。

ASA动态VPN配置步骤

1、准备工作

在配置ASA动态VPN之前,请确保以下条件已满足:

- ASA设备已安装并正确配置;

- 远程客户端已安装VPN客户端软件;

- 远程客户端与ASA设备之间已建立有效的IP连接。

2、配置ASA设备

创建VPN策略:在ASA设备的命令行界面中,执行以下命令创建VPN策略:

```bash

access-list VPN permit ip any any

```

创建加密和哈希算法:

```bash

crypto isakmp policy 1

encryption aes 256

hash sha

authentication pre-share

group 2

lifetime 28800

```

创建IPsec策略:

```bash

crypto ipsec profile VPN

set security-association lifetime seconds 28800

set pfs group 2

set transform-set ESP-HMAC-SHA256 ESP-3DES-CBC

```

创建VPN接口:

```bash

interface Vlan10

description VPN

no ip address

encapsulation ipsec

crypto map VPN 1

```

创建加密密钥:

```bash

crypto ike-group 1

pre-shared-key "your-ike-pre-shared-key"

```

3、配置VPN客户端

安装VPN客户端软件:在远程客户端上安装VPN客户端软件,例如Cisco AnyConnect等。

配置VPN客户端:启动VPN客户端软件,并输入以下信息:

- VPN服务器地址:ASA设备的IP地址

- 用户名:远程客户端的用户名

- 密码:远程客户端的密码

- VPN类型:IPsec

- 加密密钥:与ASA设备配置的IKE预共享密钥一致

4、验证VPN连接

在VPN客户端上点击连接按钮,若连接成功,则表明ASA动态VPN的配置已经顺利完成。

本文详细介绍了如何配置ASA动态VPN,通过建立安全的VPN隧道,实现了远程客户端与本地网络之间的安全数据传输,ASA动态VPN凭借其高安全性、高可靠性、高性能等优势,非常适合企业级应用,在实际应用中,用户可以根据自身需求进行配置和优化,以保障网络连接的安全性和效率。