本文介绍了在CentOS系统上配置VPN服务的步骤,包括安装VPN软件、配置服务器和客户端,并提供了端口优化的技巧,以提升VPN服务的性能和安全性。

随着互联网技术的飞速发展,VPN(虚拟专用网络)已成为众多企业和个人用户保障网络安全、突破地理限制的关键工具,作为一款备受推崇的开源Linux操作系统,CentOS凭借其出色的稳定性和安全性,广泛应用于服务器搭建,本文将深入解析如何在CentOS系统上配置VPN服务,并对端口进行细致优化,以保障VPN服务的稳定运行和高效性能。

在CentOS系统上配置VPN服务

1. 选择合适的VPN协议

目前市场上常见的VPN协议包括PPTP、L2TP/IPsec和OpenVPN等,PPTP和L2TP/IPsec协议配置简便,但安全性相对较弱;而OpenVPN协议虽然配置较为复杂,却提供了更高的安全性,根据实际需求,选择最适合的VPN协议。

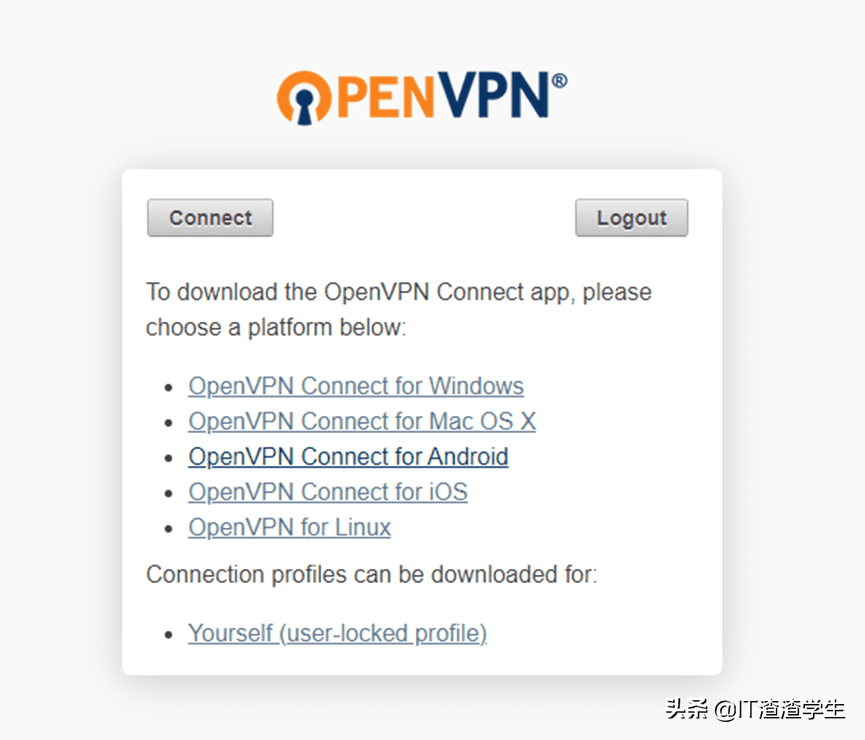

2. 安装VPN服务器软件

以OpenVPN为例,首先需在CentOS系统中安装OpenVPN服务器软件,执行以下命令进行安装:

sudo yum install openvpn easy-rsa

3. 生成CA证书和服务器证书

进入easy-rsa目录,修改vars文件,设置国家、省份、城市、组织、部门等必要信息,执行以下命令:

source vars

./clean-all

./build-ca

./build-key-server server

./build-key client1

./build-key client2

client1和client2为客户端证书名称,您可以根据实际需求进行修改。

4. 生成客户端证书

将客户端证书复制到客户端机器上,并执行以下命令生成客户端证书:

openssl req -new -key client1.key -out client1.csr

openssl ca -in client1.csr -out client1.crt

5. 配置OpenVPN服务器

编辑/etc/openvpn/server.conf文件,修改以下配置:

local 192.168.1.1

port 1194

proto udp

dev tun

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/server.crt

key /etc/openvpn/easy-rsa/keys/server.key

dh /etc/openvpn/easy-rsa/keys/dh2048.pem

client-config-dir /etc/openvpn/client

ifconfig-pool-persist ipp.txt

push "redirect-gateway def1 bypass-dhcp"

keepalive 10 120

comp-lzo

user nobody

group nogroup

server 192.168.1.0 255.255.255.0

status openvpn-status.log

log /var/log/openvpn.log

6. 启动OpenVPN服务

执行以下命令启动OpenVPN服务:

sudo systemctl start openvpn@server.service

sudo systemctl enable openvpn@server.service

CentOS系统VPN端口优化策略

1. 优化防火墙规则

编辑/etc/sysconfig/iptables文件,添加以下规则:

-A INPUT -p udp --dport 1194 -j ACCEPT

重启防火墙以使规则生效:

sudo systemctl restart firewalld

2. 实施NAT穿透技术

在OpenVPN服务器上配置NAT穿透,以便客户端可以访问内部网络,编辑/etc/openvpn/server.conf文件,添加以下配置:

push "redirect-gateway def1 bypass-dhcp"

3. 应用负载均衡技术

如果VPN服务需要处理大量并发连接,可以考虑采用负载均衡技术,如使用HAProxy或Nginx等软件来实现。

4. 优化服务器硬件资源

提升服务器的CPU、内存、磁盘等硬件资源,确保VPN服务的稳定性和高效性。

通过以上步骤,您便能在CentOS系统上成功配置并优化VPN服务,从而在保障网络安全的同时,为用户提供高效、稳定的连接体验。