本文深入解析了VPN设备翻墙的技术原理,包括数据加密、隧道建立等过程。详细阐述了其在学术研究、商业活动等领域的应用场景,并分析了可能存在的安全风险,提醒用户注意个人隐私和数据安全。

随着互联网的广泛应用,人们对网络信息的需求不断攀升,在我国,某些网络资源受到地域限制,使得众多用户难以正常访问,VPN设备作为突破这些限制的工具,允许用户无障碍地浏览网络内容,本文将深入解析VPN设备的翻墙原理、实际应用场景以及潜在的安全风险。

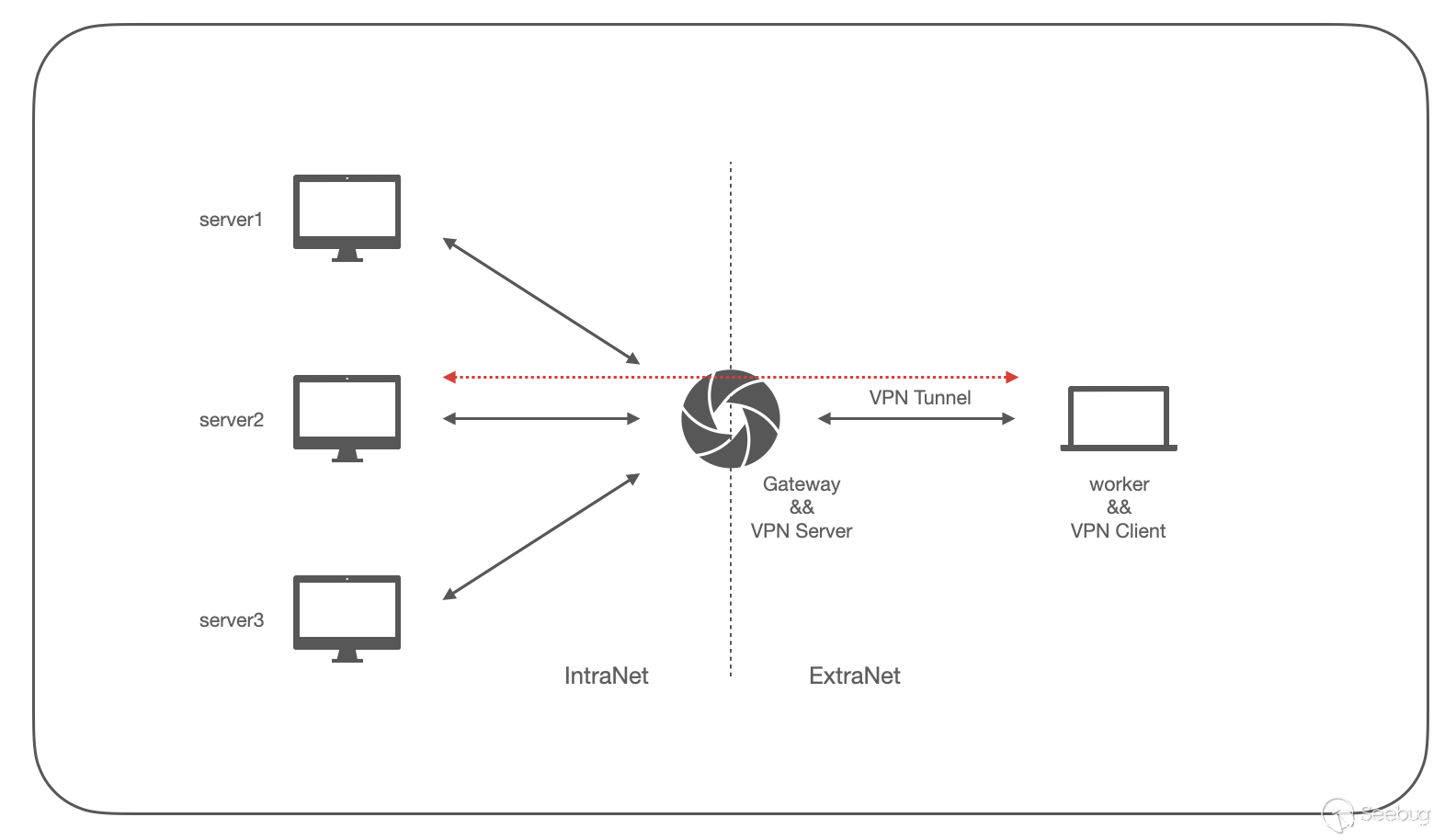

VPN设备的翻墙机制

VPN(Virtual Private Network,虚拟私人网络)技术通过公共网络构建起一个安全的专用网络环境,它通过加密用户的数据传输,将请求发送至服务器,再由服务器转发至目标网站,以此实现翻墙功能。

- 建立连接:用户连接至VPN服务器,创建一个加密的数据通道。

- 加密传输:在翻墙过程中,所有数据均经过加密处理,确保用户隐私和信息安全。

- 突破限制:借助VPN服务器,用户能够绕过地域限制,访问受限的网络资源。

VPN设备的多重应用领域

1. 学术研究:研究人员利用VPN设备访问国外数据库,获取前沿研究成果。

2. 商务洽谈:企业通过VPN设备进行跨国业务沟通,提升工作效率。

3. 游戏玩家:游戏爱好者通过VPN设备跨越地域限制,享受全球游戏资源。

4. 普通用户:用户通过VPN设备浏览国外资讯、视频等,拓宽视野。使用VPN设备可能面临的安全挑战

1. 数据泄露:若VPN设备存在安全漏洞,用户数据可能遭到泄露。

2. 服务器风险:某些VPN服务器可能植入恶意代码,对用户设备构成威胁。

3. 法律风险:未经批准的VPN翻墙行为可能触犯法律,用户需承担相应法律责任。挑选安全可靠的VPN设备的指南

1. 购买正规渠道:购买VPN设备时,务必选择正规渠道,确保设备的安全性和可靠性。

2. 关注用户评价:参考其他用户的评价,了解设备的性能和安全性。

3. 协议支持:选择支持最新加密协议的VPN设备,增强安全性。

4. 隐私保护:选择具备隐私保护功能的VPN设备,保障用户数据安全。VPN设备在满足用户需求的同时,也伴随一定的安全风险,用户在选购和使用VPN设备时,应充分考虑设备的安全性、合法性等因素,我国政府正不断加强网络安全法律法规的完善,以保障公民的网络安全,希望广大用户在享受网络便利的同时,增强网络安全意识,共同维护网络空间的和谐与安全。