本文深入解析IPsec VPN隧道配置,从选择合适的加密算法到配置密钥管理,详细介绍了安全连接的关键步骤。通过掌握这些步骤,确保数据传输的安全性,提高企业网络安全防护水平。

在互联网日益普及和信息技术迅猛发展的今天,网络安全问题愈发受到重视,为了确保企业内部网络与外部网络之间能够安全地进行通信,IPsec VPN(互联网协议安全虚拟专用网络)技术应运而生,本文将深入探讨IPsec VPN隧道的配置过程,旨在帮助您掌握关键步骤,从而确保网络安全通信。

IPsec VPN隧道概览

IPsec VPN隧道,作为一种基于IPsec协议的虚拟专用网络技术,主要被用于实现远程访问以及内部网络间的安全通信,通过IPsec VPN隧道,用户能够如同访问本地网络一般轻松访问企业内部资源,同时保证数据传输过程的安全性。

IPsec VPN隧道配置的关键步骤

1. 选择合适的VPN设备

选择一款具备IPsec VPN功能的设备,如防火墙或路由器等,市场上众多知名品牌如华为、思科、Juniper等,都提供了丰富的VPN设备选择。

2. 配置VPN设备

(1)配置VPN设备IP地址

为VPN设备分配一个固定的IP地址,便于后续的配置和管理。

(2)配置内部网络IP地址段

为企业内部网络分配一个独立的IP地址段,以供内部设备间通信使用。

(3)配置VPN接口

在VPN设备上配置VPN接口,包括接口名称、IP地址、子网掩码等必要信息。

3. 配置IPsec VPN策略

(1)创建IPsec VPN策略

在VPN设备上创建IPsec VPN策略,涉及源地址、目的地址、协议、加密算法、认证方式等参数。

(2)配置加密算法和认证方式

根据实际需求,选择合适的加密算法和认证方式,例如AES、3DES等加密算法,以及预共享密钥(PSK)或证书认证等。

4. 配置NAT穿越

(1)NAT穿越概述

NAT(网络地址转换)穿越技术使得VPN设备在穿越NAT设备时,能够正确识别和转发VPN数据包,配置NAT穿越确保VPN设备在NAT环境下能正常运行。

(2)配置NAT穿越

在VPN设备上配置NAT穿越,包括设置内部网络NAT地址池、映射外部网络IP地址等。

5. 测试VPN连接

配置完成后,进行VPN连接测试,以确保VPN隧道正常运行,测试方法如下:

(1)在客户端设备上配置VPN连接

在客户端设备上配置VPN连接,包括VPN服务器地址、用户名、密码等。

(2)连接VPN服务器

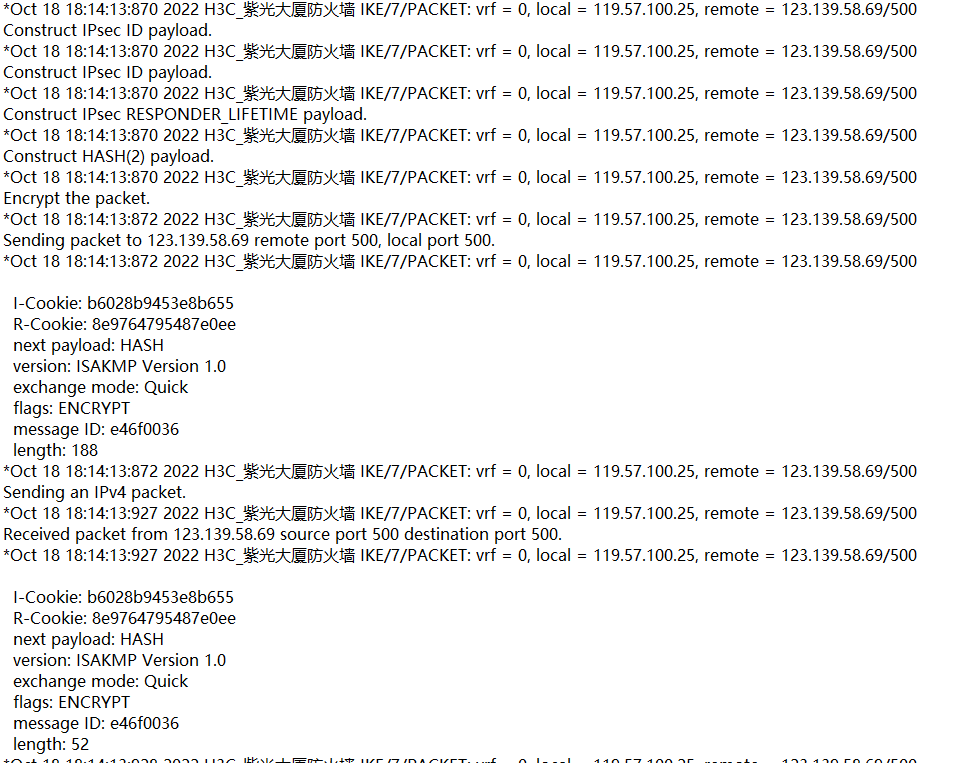

尝试连接VPN服务器,若连接成功,则表明VPN隧道配置无误。

IPsec VPN隧道的配置是保障网络安全的关键环节,通过以上步骤,您可以确保VPN隧道稳定运行,实现企业内部网络与外部网络间的安全通信,在实际操作中,还需注意以下几点:1. 定期更新VPN设备固件,确保设备安全。

2. 定期更换VPN设备密码和密钥,提升安全性。

3. 监控VPN连接状态,及时发现并解决异常情况。

4. 针对不同的业务需求,选择合适的加密算法和认证方式。

掌握IPsec VPN隧道的配置技巧,对于保障企业网络安全、提升工作效率具有重要意义。