IPsec VPN的第二阶段解析聚焦于关键技术及其应用场景。本文深入探讨了IPsec VPN在数据加密、认证和完整性保护等方面的核心机制,并分析了其在企业远程访问、云服务接入及政府安全通信等领域的实际应用。

伴随着互联网的广泛运用,网络安全问题愈发突出,远程访问和数据传输的安全需求持续增长,IPsec(Internet Protocol Security)VPN作为一种关键的网络安全解决方案,在确保企业内部与外部网络间数据传输安全方面扮演着至关重要的角色,本文将深入剖析IPsec VPN的第二阶段,探讨其核心技术及其应用场景。

IPsec VPN概述

IPsec VPN是基于IPsec协议的虚拟专用网络技术,它通过在IP层提供安全服务,实现对数据传输的加密、认证和完整性保护,IPsec VPN的工作流程主要分为两个阶段:第一阶段和第二阶段。

第一阶段:建立安全关联(Security Association,SA)

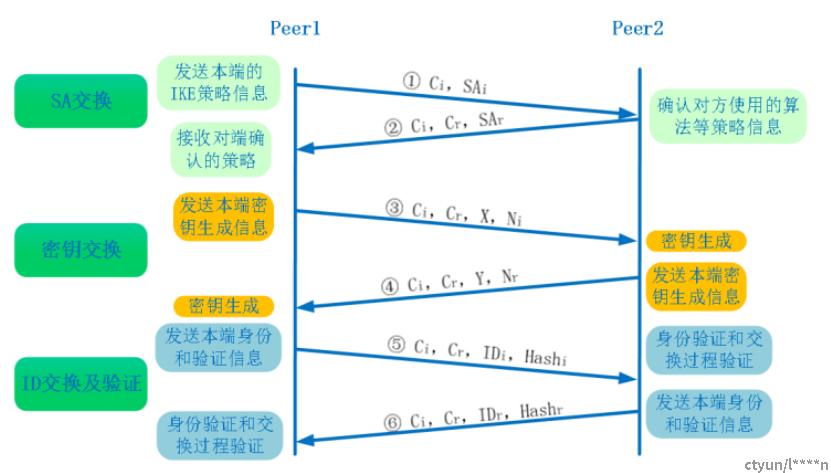

在IPsec VPN通信过程中,第一阶段的主要任务是建立安全关联,这是IPsec VPN通信的基础,它定义了两个通信实体之间的安全策略,包括加密算法、认证算法、密钥交换方式等,第一阶段通过以下步骤实现:

- 携带安全参数的初始包(IKE阶段1):两个通信实体通过IKE(Internet Key Exchange)协议交换安全参数,包括加密算法、认证算法、密钥交换方式等。

- 认证与密钥协商:双方通过预共享密钥(PSK)或证书认证对方身份,并进行密钥协商,生成会话密钥。

- 建立安全关联:根据协商结果,双方建立安全关联,定义安全策略。

第二阶段:数据传输

在第一阶段成功建立安全关联后,进入第二阶段,即数据传输阶段,此阶段的主要任务是在第一阶段建立的安全关联下,对数据包进行加密、认证和完整性保护,确保数据传输的安全。

IPsec VPN第二阶段的核心技术

1. 加密算法

加密算法是IPsec VPN第二阶段的核心技术之一,它用于对数据进行加密,防止数据在传输过程中被窃取或篡改,常见的加密算法包括:

- AES(Advanced Encryption Standard):高级加密标准,以其高速和高安全性著称。

- 3DES(Triple Data Encryption Standard):三重数据加密标准,通过三次加密增强安全性。

- Blowfish:一种对称加密算法,具备较高的安全性。

2. 认证算法

认证算法用于对数据包进行认证,确保数据包来源的可靠性,常见的认证算法包括:

- HMAC(Hash-based Message Authentication Code):基于哈希函数的消息认证码,具有较好的安全性。

- MD5(Message Digest Algorithm 5):一种广泛使用的哈希函数,用于生成数据包的摘要。

- SHA-1(Secure Hash Algorithm 1):一种安全的哈希函数,用于生成数据包的摘要。

3. 完整性保护

完整性保护用于检测数据在传输过程中是否被篡改,常见的完整性保护算法包括:

- HMAC:结合了加密和认证功能,可用于完整性保护。

- AES-GCM(Galois/Counter Mode):一种结合了加密和完整性保护的算法。

IPsec VPN第二阶段的应用领域

1. 远程办公

随着远程办公的普及,IPsec VPN技术确保了员工在外地访问企业内部网络时,数据传输的安全性和可靠性。

2. 企业分支机构间数据传输

企业分支机构间的数据传输需要通过IPsec VPN技术进行加密,以防止数据泄露。

3. 云计算环境

在云计算环境下,IPsec VPN技术可以保障企业数据在云平台间的传输安全。

4. 移动办公

移动办公用户可以通过IPsec VPN技术,安全地访问企业内部网络,实现远程办公。

IPsec VPN的第二阶段在数据传输安全方面发挥着至关重要的作用,通过深入理解IPsec VPN的第二阶段关键技术及其应用场景,有助于更好地运用这一技术,为企业网络安全提供坚实的保障。