本文详细介绍了Cisco VPN配置实例,包括设备配置、用户认证、加密设置等关键步骤,帮助读者轻松实现远程安全访问,确保企业网络安全。

在信息化和网络化的浪潮下,远程和移动办公模式已成为企业提升效率、减少成本的关键策略,VPN(Virtual Private Network,虚拟专用网络)作为一种保障数据传输安全的远程接入技术,其应用在企业中日益普及,本文将以Cisco VPN为例,深入剖析其配置实例,助您轻松掌握远程安全接入的技巧。

VPN简介

VPN技术允许用户通过公共网络,如互联网,构建一个安全的专用网络,其主要功能包括:

- 数据加密:保障数据在传输过程中的机密性,防止数据被非法截取或篡改。

- 访问控制:对用户访问企业内部网络的权限进行管理,确保信息安全。

- 跨地域连接:实现不同地理位置的分支机构或员工之间的安全通信。

Cisco VPN配置实战

以下以Cisco ASA 5500系列防火墙为例,详细阐述Cisco VPN的配置步骤。

准备工作

- 获取VPN客户端软件:根据您的操作系统,下载并安装相应的VPN客户端。

- 获取VPN服务器地址:联系网络管理员获取VPN服务器的IP地址。

VPN服务器配置

- 创建VPN用户

asa> username vpnuser password 123456 privilege 15

asa> local-group VPN-Group user vpnuser

asa> access-list VPN-ACL permit ip any any

asa> object-group VPN-Group member VPN-ACL

asa> network-object outside

asa> access-group VPN-ACL in

asa> group-policy VPN-Group default

asa> group-policy VPN-Group interface outside

asa> group-policy VPN-Group translate address 0.0.0.0 10.10.10.0 255.255.255.0

asa> crypto isakmp policy 1

asa> encryption aes 256

asa> hash sha1

asa> authentication pre-share

asa> group 2

asa> lifetime unlimited

asa> crypto isakmp key mykey address VPN-Server-IP

asa> crypto ipsec profile VPN-Profile

asa> crypto ipsec profile VPN-Profile setting transform-set ESP-3DES SHA-HMAC

asa> crypto ipsec profile VPN-Profile setting encryption 3des

asa> crypto ipsec profile VPN-Profile setting integrity sha-hmac

asa> crypto ipsec profile VPN-Profile setting lifetime 86400

asa> crypto ipsec profile VPN-Profile setting authentication pre-share

asa> crypto ipsec profile VPN-Profile setting ikelifetime 86400

asa> crypto ipsec profile VPN-Profile setting sa-lifetime 86400

asa> crypto ipsec profile VPN-Profile setting key-lifetime 86400

asa> crypto ipsec profile VPN-Profile setting rekey-interval 3600

asa> crypto ipsec profile VPN-Profile setting idle-timeout 3600

asa> crypto ipsec profile VPN-Profile setting dead-peer-detection enable

asa> crypto ipsec profile VPN-Profile setting mode transport

asa> crypto ipsec profile VPN-Profile setting esp 10.10.10.0 0.0.0.0

asa> crypto ipsec tunnel-group VPN-Tunnel mode transport

asa> crypto ipsec tunnel-group VPN-Tunnel profile VPN-Profile

asa> crypto ipsec tunnel-group VPN-Tunnel local-address outside

asa> crypto ipsec tunnel-group VPN-Tunnel remote-address VPN-Server-IP

asa> crypto ipsec tunnel-group VPN-Tunnel key-name mykey

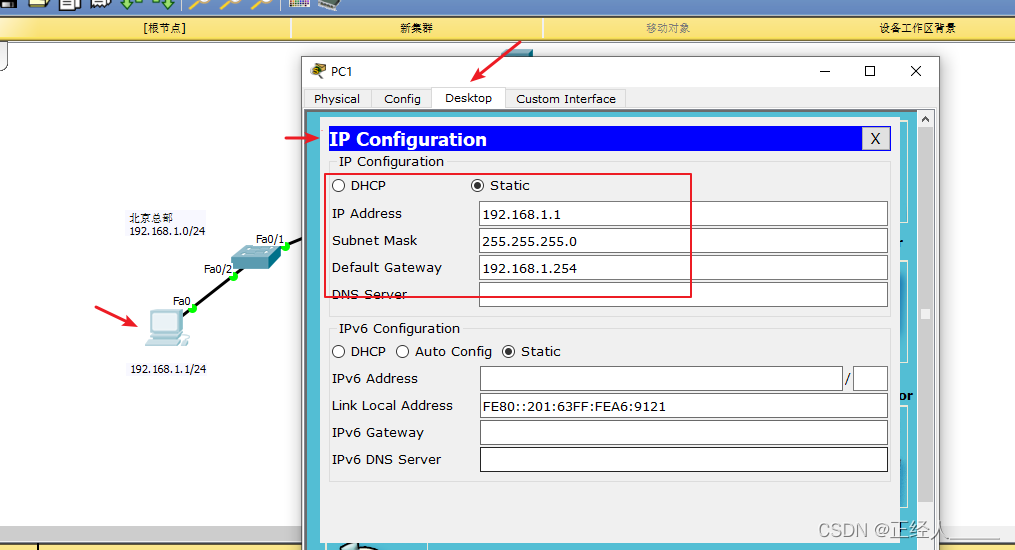

VPN客户端配置

- 打开VPN客户端软件,输入VPN服务器地址。

- 输入用户名和密码。

- 点击“连接”,即可实现远程安全访问。

通过以上步骤,您已成功配置了Cisco VPN,在实际应用中,可根据企业需求调整配置,如加密算法、哈希算法、密钥交换方式等,希望本文对您的配置工作有所帮助。