本文深入解析交换机配置VPN,提供企业级网络安全秘籍。通过详细步骤,阐述如何设置交换机以实现VPN连接,增强企业网络安全性。涵盖VPN类型选择、配置参数设置、安全策略制定等关键环节,助力企业构建稳固的网络安全防线。

在信息技术迅猛发展的今天,网络已成为企业运营的生命线,为了确保网络的安全与稳定,众多企业纷纷采纳VPN(虚拟专用网络)技术,作为企业网络架构中的核心组件,交换机在VPN配置中扮演着至关重要的角色,本文将详细解析交换机配置VPN的具体步骤与方法,助力企业提升网络安全等级。

VPN简介

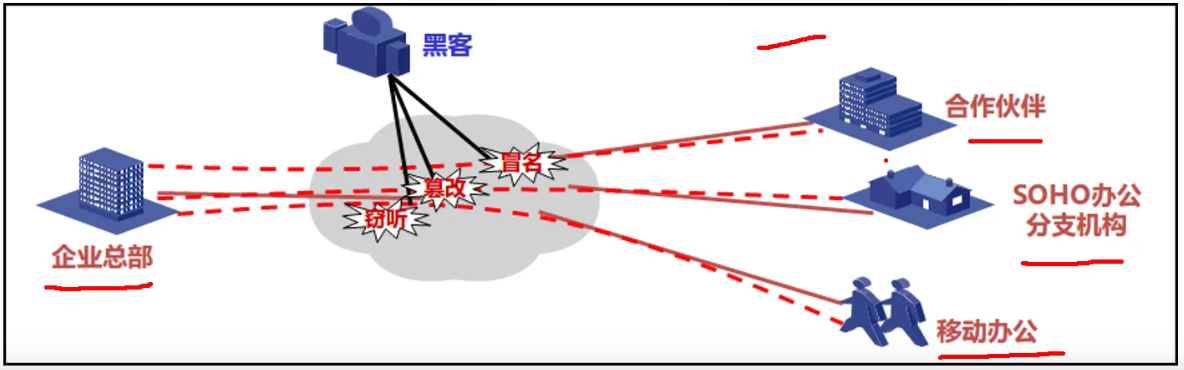

VPN是一种利用公共网络(如互联网)构建安全、加密的专用网络连接技术,它能够将远程用户或分支机构无缝接入企业内部网络,确保数据传输的安全性,VPN技术广泛应用于企业、政府、金融机构等多个领域,其主要特点包括:

- 安全性:通过加密算法保护数据在传输过程中的安全。

- 可靠性:支持多种协议,如IPsec、PPTP等,适应不同网络环境。

- 易用性:配置简单,便于用户操作。

交换机配置VPN的步骤详解

1. 确定VPN类型 在配置交换机VPN之前,需首先明确VPN的类型,常见的VPN类型有:

- IPsec VPN:适用于企业级网络,使用IPsec协议。

- PPTP VPN:适用于小型网络,采用PPTP协议。

- L2TP/IPsec VPN:结合L2TP和IPsec协议,适用于多种网络环境。

2. 配置交换机接口

- 配置内部接口:为VPN隧道分配一个内部接口,连接企业内部网络。

- 配置外部接口:为VPN隧道分配一个外部接口,连接互联网。

3. 配置隧道

- 配置隧道类型:根据VPN类型选择相应的隧道类型。

- 配置隧道参数:包括隧道名称、目的地址、源地址、加密算法、认证方式等。

- 配置加密算法和认证方式:根据实际需求选择合适的加密算法和认证方式。

4. 配置路由

- 配置静态路由:在交换机上配置静态路由,确保VPN隧道正常通信。

- 配置动态路由:若企业内部网络采用动态路由协议,需配置相应的动态路由。

5. 配置安全策略

- 配置访问控制列表(ACL):根据需求配置ACL规则,限制VPN隧道的访问权限。

- 配置IPsec策略:根据需求配置IPsec策略,包括加密算法、认证方式等。

6. 验证配置

- 查看VPN隧道状态:使用命令查看隧道状态,确保隧道已建立。

- 测试数据传输:通过VPN隧道发送数据,验证数据传输是否正常。

配置VPN时的注意事项

1. 选择合适的VPN类型:根据企业规模和需求选择合适的VPN类型。

2. 合理配置隧道参数:确保隧道参数配置合理,以保证VPN隧道的正常运行。

3. 优化网络拓扑:优化网络拓扑结构,降低网络延迟,提升VPN性能。

4. 定期更新固件:定期更新交换机固件,修复已知漏洞,增强安全性。

通过本文的深入解析,企业可以掌握交换机配置VPN的步骤与方法,为网络安全升级奠定坚实基础,在实际操作中,企业还需根据自身需求不断优化VPN配置,以提升网络性能和安全性。