IPsec VPN工作流程详解:首先建立安全关联,通过密钥交换确认双方身份。然后封装数据包,使用加密算法保护数据传输安全。接着进行数据包认证,确保数据完整性和来源正确。通过隧道传输加密后的数据,实现安全远程访问。

伴随着互联网技术的迅猛进步,网络安全问题愈发受到关注,IPsec VPN作为一种关键的安全防护技术,已被广泛采纳于企业、政府部门以及个人用户中,本文将深入剖析IPsec VPN的操作流程,以助读者深入理解其工作原理和应用价值。

IPsec VPN概述

IPsec(Internet Protocol Security)是一种旨在为IP数据包提供安全保障的协议,它能够对数据进行加密、认证以及完整性保护,从而确保数据在传输过程中的安全性,VPN(Virtual Private Network)则是一种通过公共网络构建专用网络的技术,它能够将位于不同地理位置的网络设备连接起来,保障数据传输的安全性和隐私性。

IPsec VPN操作流程

1. 配置IPsec VPN设备

在实施IPsec VPN之前,需要在设备上设置一系列参数,包括IP地址、子网掩码、路由信息、加密算法和认证方式等,这些参数对于后续的通信至关重要。

2. 建立安全关联(SA)

安全关联(Security Association,SA)是IPsec VPN通信的基石,它定义了两个通信实体间加密、认证和完整性保护的具体参数,建立SA的流程包括:

(1)发起方发送SA请求:发起方向接收方发送一个包含所需SA参数的请求。

(2)接收方响应SA请求:接收方接收到请求后,根据请求中的参数决定是否同意建立SA,若同意,则发送一个包含双方认可SA参数的响应包。

(3)双方确认SA建立:发起方收到接收方的响应后,确认SA成功建立。

3. 数据传输

在SA建立之后,双方可以开始数据传输,具体步骤如下:

(1)加密数据:发送方在发送数据前,使用IPsec协议对数据进行加密。

(2)添加安全头:加密后的数据被附加一个安全头,其中包含加密算法、认证方式和序列号等信息。

(3)发送数据:发送方将加密后的数据发送至接收方。

(4)接收方解密数据:接收方收到数据后,使用与发送方相同的加密算法和解密密钥进行解密。

(5)验证数据完整性:接收方对解密后的数据进行完整性验证,以确保数据在传输过程中未被篡改。

4. 断开连接

通信结束后,双方需要断开SA连接,具体步骤包括:

(1)发送方发送断开连接请求:发送方发送一个包含断开连接请求的数据包。

(2)接收方响应断开连接请求:接收方接收到请求后,发送一个响应包,确认SA已断开。

(3)双方确认SA断开:发送方收到接收方的响应后,确认SA断开成功。

IPsec VPN的应用领域

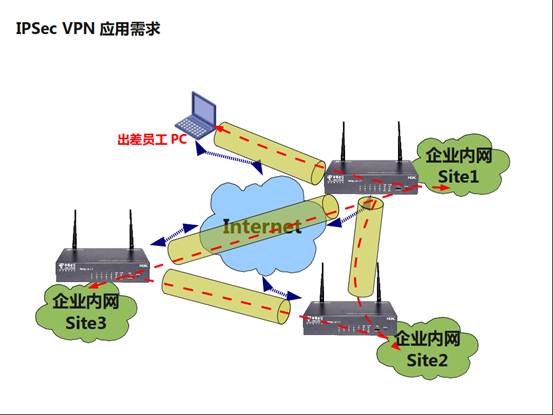

1. 远程办公:员工可以通过IPsec VPN远程访问公司内网,实现安全高效的数据交换。

2. 跨地域分支机构:企业可以利用IPsec VPN将不同地区的分支机构连接起来,实现资源共享和数据同步。

3. 网络安全:IPsec VPN能够保护企业内部数据在公共网络中的传输安全,防止数据泄露。

4. 私有云部署:企业可以将私有云部署在公共云平台上,并通过IPsec VPN确保数据传输的安全性。

作为保障网络安全的关键技术,IPsec VPN在互联网时代扮演着举足轻重的角色,深入了解其工作流程,有助于更有效地应用IPsec VPN技术,提升网络安全防护水平。