本文深入解析了GNS3模拟IPsec VPN的技术原理与实践操作。通过GNS3,读者可以了解IPsec VPN的工作机制,包括加密、认证和密钥管理。文章详细介绍了配置步骤,包括设置隧道、密钥交换和策略,并提供实际案例,帮助读者在实际环境中成功部署IPsec VPN。

随着网络技术的飞速进步,虚拟专用网络(VPN)在企业级网络架构中的应用日益广泛,IPsec VPN作为VPN技术的一种,以其强大的加密能力、稳定的性能和跨平台的特性,受到了广泛关注,GNS3是一款功能丰富的网络模拟工具,它能够帮助我们深入理解和实践IPsec VPN技术,本文将详细解析GNS3模拟IPsec VPN的技术核心与实践步骤。

GNS3模拟IPsec VPN技术原理

1. IPsec协议

IPsec是一种网络层安全协议,旨在为IP网络提供数据加密、认证和完整性保护,它主要由两个子协议组成:认证头部(AH)和安全负载封装(ESP)。

AH协议主要负责提供数据源认证和完整性保护,但并不提供数据加密功能,而ESP协议则能够同时提供数据加密、认证和完整性保护。

2. IKE协议

IKE(Internet Key Exchange)是一种密钥交换协议,用于在IPsec通信的双方之间建立安全通道,IKE协议分为两个阶段:IKE阶段1和IKE阶段2。

IKE阶段1:此阶段负责建立安全关联(SA),并协商IKE阶段2所需的密钥交换算法、加密算法和认证方式等参数。

IKE阶段2:在IKE阶段1建立的安全通道基础上,进一步协商建立IPsec安全关联(SA),从而实现数据的加密、认证和完整性保护。

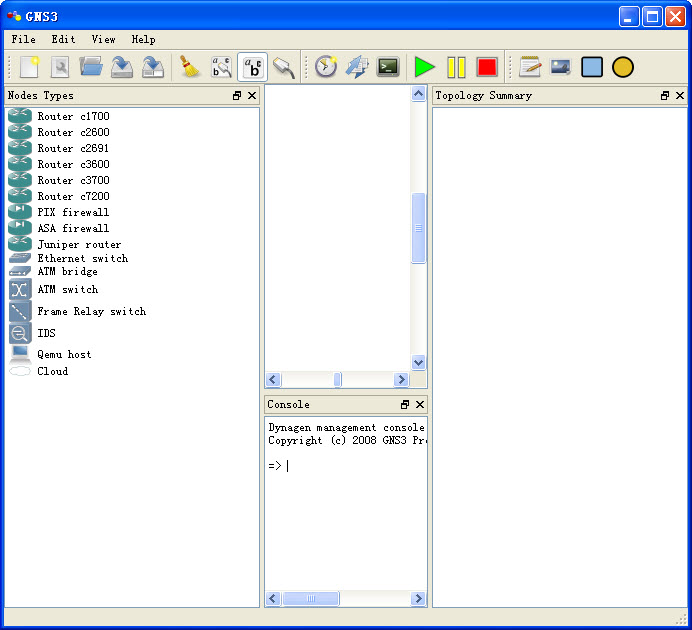

3. GNS3模拟IPsec VPN

GNS3模拟IPsec VPN涉及在GNS3中构建虚拟网络拓扑,并配置IPsec VPN协议,以实现虚拟设备之间的安全通信,以下是GNS3模拟IPsec VPN的基本步骤:

(1)构建虚拟网络拓扑:在GNS3中创建所需的虚拟设备,如路由器、防火墙等,并按照需求连接成网络拓扑。

(2)配置IPsec VPN:在虚拟设备上配置IPsec VPN的相关参数,包括IPsec协议、加密算法、认证方式以及IKE阶段1和IKE阶段2的参数等。

(3)建立安全关联:在IKE阶段1和IKE阶段2中,通过IKE协议协商密钥交换算法、加密算法和认证方式等参数,并建立安全关联。

(4)实现安全通信:通过IPsec VPN协议实现数据的加密、认证和完整性保护,确保数据传输的安全性。

GNS3模拟IPsec VPN实践操作

1. 构建虚拟网络拓扑

在GNS3中,我们可以创建以下虚拟设备:

(1)两台路由器:R1和R2。

(2)一台防火墙:FW。

(3)一台PC:PC1。

连接方式如下:

- R1的FastEthernet0/0接口连接到FW的FastEthernet0/0接口。

- R2的FastEthernet0/0接口连接到FW的FastEthernet0/1接口。

- PC1的FastEthernet0/0接口连接到FW的FastEthernet0/2接口。

2. 配置IPsec VPN

以下以R1和R2为例,展示如何配置IPsec VPN:

(1)R1配置:

R1> enable

R1# configure terminal

R1(config)# interface FastEthernet0/0

R1(config-if)# ip address 192.168.1.1 255.255.255.0

R1(config-if)# no shutdown

R1(config-if)# exit

R1(config)# router ospf 1

R1(config-router)# network 192.168.1.0 0.0.0.255 area 0

R1(config-router)# exit

R1(config)# crypto isakmp policy 1

R1(config-isakmp)# authentication pre-share

R1(config-isakmp)# exit

R1(config)# crypto ipsec transform-set myset esp-3des esp-sha-hmac

R1(config)# crypto ipsec site-connectivity-check

R1(config)# crypto ipsec profile myprofile

R1(config-ipsec-profile)# set transform-set myset

R1(config-ipsec-profile)# set authentication-method pre-share

R1(config-ipsec-profile)# exit

R1(config)# ipsec transform-set myset esp-3des esp-sha-hmac

R1(config)# ipsec profile myprofile

R1(config-ipsec)# set transform-set myset

R1(config-ipsec)# set authentication-method pre-share

R1(config-ipsec)# exit

R1(config)# tunnel 192.168.2.1 192.168.2.2

R1(config-tunnel)# ipsec profile myprofile

R1(config-tunnel)# exit

R1(config)# exit

(2)R2配置:

R2> enable

R2# configure terminal

R2(config)# interface FastEthernet0/0

R2(config-if)# ip address 192.168.2.2 255.255.255.0

R2(config-if)# no shutdown

R2(config-if)# exit

R2(config)# router ospf 1

R2(config-router)# network 192.168.2.0 0.0.0.255 area 0

R2(config-router)# exit

R2(config)# crypto isakmp policy 1

R2(config-isakmp)# authentication pre-share

R2(config-isakmp)# exit

R2(config)# crypto ipsec transform-set myset esp-3des esp-sha-hmac

R2(config)# crypto ipsec site-connectivity-check

R2(config)# crypto ipsec profile myprofile

R2(config-ipsec-profile)# set transform-set myset

R2(config-ipsec-profile)# set authentication-method pre-share

R2(config-ipsec-profile)# exit

R2(config)# ipsec transform-set myset esp-3des esp-sha-hmac

R2(config)# ipsec profile myprofile

R2(config-ipsec)# set transform-set myset

R2(config-ipsec)# set authentication-method pre-share

R2(config-ipsec)# exit

R2(config)# tunnel 192.168.2.1 192.168.2.1

R2(config-tunnel)# ipsec profile myprofile

R2(config-tunnel)# exit

R2(config)# exit

3. 验证IPsec VPN连接

在PC1上尝试ping R2的公网IP地址,如果ping通,则表示IPsec VPN连接已成功建立。

本文深入剖析了GNS3模拟IPsec VPN的技术原理与实践过程,通过构建虚拟网络拓扑、配置IPsec VPN参数和建立安全关联,我们能够实现虚拟设备之间的安全通信,GNS3模拟IPsec VPN技术在实际网络环境中应用广泛,对于深入理解和实践网络安全技术具有重要意义。