IPsec VPN的第二阶段解析涵盖技术原理与实现策略。主要涉及IPsec协议的封装与传输,通过加密、认证、完整性验证确保数据安全。实现策略包括选择合适的加密算法、安全协议及优化配置,确保高效、稳定的VPN连接。

1、[IPsec VPN概述](#id1)

2、[IPsec VPN第二阶段技术原理详解](#id2)

3、[IPsec VPN第二阶段实现策略分析](#id3)

随着互联网技术的飞速发展,远程工作模式的兴起,虚拟专用网络(VPN)技术已成为保障信息安全的重要手段,IPsec VPN凭借其高安全性、高可靠性以及便捷的部署特性,在企业、政府和个人用户中得到了广泛应用,本文将深入探讨IPsec VPN的第二阶段,涵盖其技术原理和实现策略。

IPsec VPN概述

IPsec(Internet Protocol Security)是一种网络层安全协议,旨在为IP网络提供加密、认证和完整性保护,通过在IP数据包上附加安全头部,IPsec VPN确保了数据在传输过程中的安全性,IPsec VPN分为两个主要阶段:握手阶段(Handshake Phase)和数据传输阶段(Data Transfer Phase)。

IPsec VPN第二阶段技术原理详解

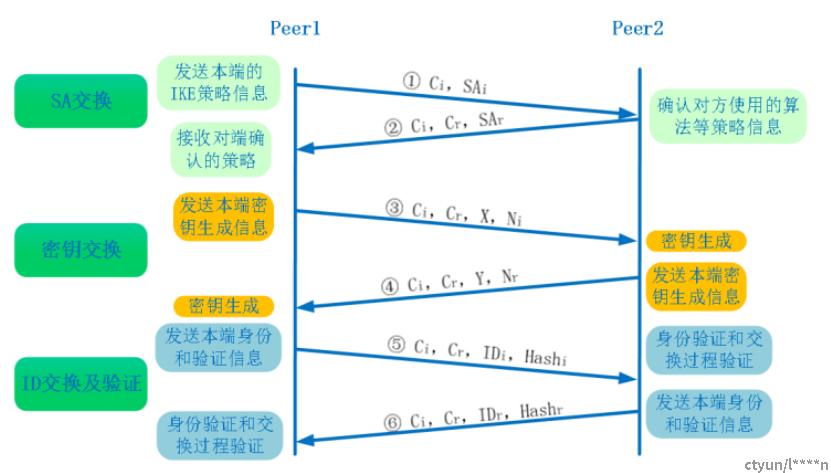

1. 密钥交换

在第二阶段,IPsec VPN首先进行密钥交换,以建立安全通信所需的密钥,常见的密钥交换协议包括:

Diffie-Hellman密钥交换:基于数学原理,在公开信道上交换密钥,实现密钥协商。

IKE(Internet Key Exchange):在IPsec VPN中用于密钥交换,支持多种密钥交换协议,如Diffie-Hellman、RSA等。

2. 安全关联(Security Association,SA)

安全关联是IPsec VPN中用于描述加密、认证和完整性保护等安全参数的集合,每个安全关联包含以下信息:

安全参数索引(Security Parameter Index,SPI):用于唯一标识一个安全关联。

安全协议:如ESP(Encapsulating Security Payload)或AH(Authentication Header)。

加密算法:如AES、3DES等。

认证算法:如HMAC(Hash-based Message Authentication Code)等。

3. 数据传输

在第二阶段,IPsec VPN根据安全关联中的安全参数对数据进行加密、认证和完整性保护,加密算法将明文数据转换为密文,认证算法对密文进行签名,确保数据在传输过程中的安全性。

IPsec VPN第二阶段实现策略分析

1. 选择合适的密钥交换协议

根据实际需求,选择合适的密钥交换协议,在实际应用中,推荐使用IKE协议,因为它支持多种密钥交换协议,具备较高的安全性。

2. 优化安全关联配置

根据实际需求,优化安全关联配置,包括安全协议、加密算法、认证算法等,在实际应用中,推荐使用强加密算法和认证算法,如AES、HMAC-SHA256等。

3. 考虑网络性能和安全性

在实现IPsec VPN第二阶段时,需考虑网络性能和安全性,以下是一些优化策略:

选择合适的VPN设备:根据实际需求,选择性能和安全性较高的VPN设备。

优化网络配置:合理配置路由、DNS等网络参数,提高网络性能。

定期更新和升级:定期更新和升级VPN设备、操作系统等,确保安全性和稳定性。

IPsec VPN的第二阶段在保障数据传输安全方面发挥着至关重要的作用,通过深入解析密钥交换、安全关联和数据传输等方面,本文为IPsec VPN第二阶段的实现提供了有益的参考,在实际应用中,应根据具体需求选择合适的密钥交换协议、优化安全关联配置,并考虑网络性能和安全性,以确保IPsec VPN的稳定性和安全性。