本文深入解析了ASA IPsec VPN配置,从基础设置到高级功能逐一展开,旨在帮助读者实现安全高效的网络连接。通过详细步骤和案例分析,使读者能够轻松掌握IPsec VPN的配置技巧,确保网络安全可靠。

在互联网广泛应用的时代,企业对网络安全的关注不断提升,IPsec VPN作为一种关键的网络安全手段,对于确保企业数据传输的安全性扮演着不可或缺的角色,本文将深入探讨ASA IPsec VPN的配置,旨在帮助您构建一个既安全又高效的网络连接环境。

ASA IPsec VPN概述

ASA(Adaptive Security Appliance)是由Cisco公司开发的一款多功能网络安全设备,集成了防火墙、入侵检测系统以及VPN等多种功能,IPsec VPN是ASA的一项核心功能,它允许远程用户通过加密的通道与企业内部网络安全地建立连接。

ASA IPsec VPN配置指南

以下是配置ASA IPsec VPN的详细步骤:

- 创建IPsec VPN策略

- 进入ASA设备的命令行界面。

- 使用“config”命令切换至配置模式。

- 通过“crypto isakmp policy”命令设定ISAKMP策略,包括密钥交换方式、密钥长度等参数。

- 使用“crypto ipsec transform-set”命令创建IPsec转换集,指定加密和哈希算法等参数。

- 利用“crypto ipsec security-association lifetime”命令设置安全关联(SA)的有效期。

- 通过“access-list”命令创建访问控制列表,以定义允许或拒绝的访问规则。

- 使用“crypto ipsec profile”命令创建IPsec配置文件,并将上述参数应用到该文件中。

- 创建IKE策略

- 使用“crypto isakmp key”命令创建IKE密钥,并指定对方设备的IP地址及密钥。

- 通过“crypto isakmp policy”命令设置IKE策略,包括密钥交换方式和密钥长度等参数。

- 创建VPN客户端配置文件

- 测试VPN连接

在ASA设备上创建IPsec VPN策略涉及以下步骤:

IKE(Internet Key Exchange)是IPsec VPN中用于密钥交换的协议,其创建步骤如下:

(1)在ASA设备上,使用“write network”命令将配置保存到文件。

(2)将配置文件传输至VPN客户端设备。

(3)在VPN客户端上配置IPsec VPN连接,包括IKE密钥和IPsec转换集等参数。

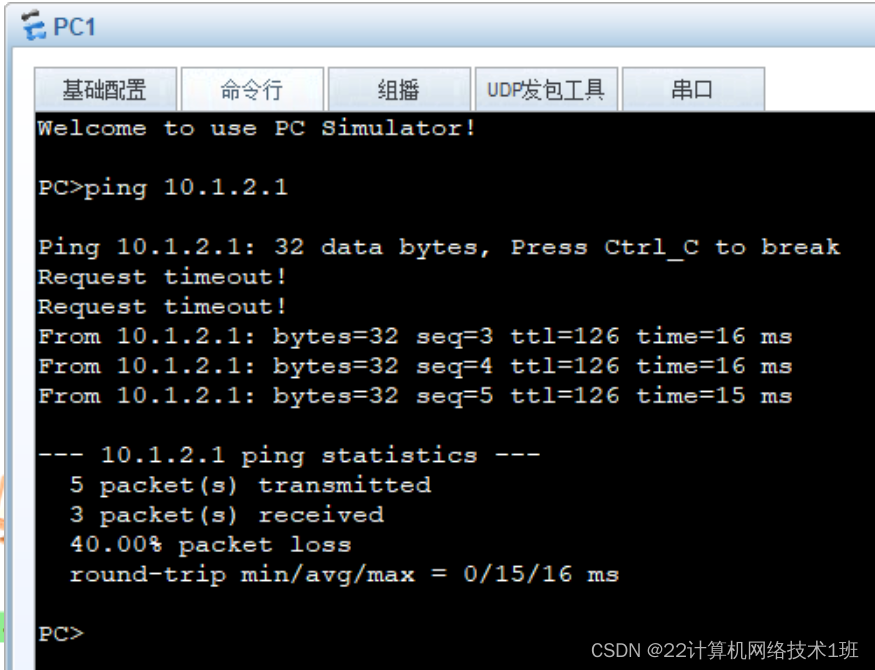

(1)在VPN客户端上运行ping命令,测试与ASA设备的连接。

(2)在ASA设备上检查VPN连接状态,确保连接成功。

ASA IPsec VPN的配置是一项技术性较强的任务,需要根据具体需求调整配置参数,本文详细解析了从创建IPsec VPN策略、IKE策略到VPN客户端配置文件的整个流程,旨在帮助您实现安全且高效的网络连接,在实际应用中,根据企业具体需求调整配置参数,是确保VPN连接稳定性和安全性的关键。