IPsec VPN基本配置步骤详解:在VPN设备上创建IPsec VPN策略,设置加密算法和密钥;配置VPN隧道,指定远程网关和本地网关;在客户端安装VPN客户端软件,设置VPN连接参数;测试VPN连接是否成功。整个配置过程需注意参数设置和设备兼容性。

<li><a href="#id1" title="准备工作">准备工作</a></li>

<li><a href="#id2" title="VPN服务器配置步骤">VPN服务器配置步骤</a></li>

<li><a href="#id3" title="VPN客户端配置步骤">VPN客户端配置步骤</a></li>

<li><a href="#id4" title="测试VPN连接">测试VPN连接</a></li>

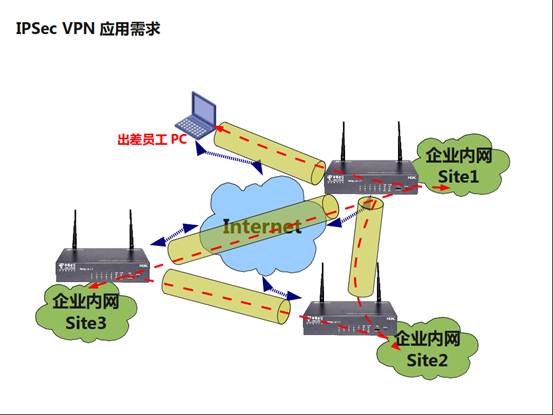

随着网络技术的日新月异,IPsec VPN(互联网协议安全虚拟专用网络)已成为企业和个人保障网络安全、实现远程访问的关键技术,本文将详细阐述IPsec VPN的基本配置流程,助力您快速构建一个稳固可靠的VPN网络。

准备工作

在着手配置之前,请确认以下准备工作已妥善完成:

1、准备两台服务器,一台用作VPN服务器,另一台用作VPN客户端。

2、确保两台服务器之间可以互相通信,即能够成功ping通对方。

3、在VPN服务器上安装IPsec VPN软件,例如OpenVPN、PPTP等。

4、在VPN客户端上安装相应的VPN客户端软件。

VPN服务器配置步骤

1、安装IPsec VPN软件

以OpenVPN为例,在VPN服务器上执行以下命令安装OpenVPN:

```bash

sudo apt-get update

sudo apt-get install openvpn

```

2、生成服务器证书和私钥

执行以下命令生成服务器证书和私钥:

```bash

sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/openvpn/server.key -out /etc/openvpn/server.crt

```

在提示输入国家、省份、城市、组织、部门和邮箱等信息时,请根据实际情况填写。

3、配置服务器

编辑/etc/openvpn/server.conf文件,调整以下参数:

```bash

port 1194

proto udp

dev tun

ca /etc/openvpn/server.crt

cert /etc/openvpn/server.crt

key /etc/openvpn/server.key

dh /etc/openvpn/dh2048.pem

keepalive 10 120

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "redirect-gateway def1"

push "dhcp-option DNS 8.8.8.8"

```

4、创建VPN用户

执行以下命令创建VPN用户:

```bash

sudo openvpn --genkey --secret /etc/openvpn/keys/client1.key

```

将生成的用户密钥文件复制到客户端。

5、启动VPN服务

执行以下命令启动VPN服务:

```bash

sudo systemctl start openvpn@server.service

```

VPN客户端配置步骤

1、安装VPN客户端软件

以OpenVPN为例,在VPN客户端上执行以下命令安装OpenVPN客户端:

```bash

sudo apt-get install openvpn

```

2、配置客户端

将服务器生成的用户密钥文件复制到客户端,并创建一个名为client.ovpn的配置文件,内容如下:

```bash

client

proto udp

remote 服务器IP地址 1194

dev tun

ca /path/to/ca.crt

cert /path/to/client.crt

key /path/to/client.key

ns-cert-type server

keepalive 10 120

```

3、启动VPN客户端

执行以下命令启动VPN客户端:

```bash

openvpn --config /path/to/client.ovpn

```

测试VPN连接

在VPN客户端上执行以下命令测试连接:

ping 8.8.8.8

如果能够成功ping通8.8.8.8,则表示VPN连接已成功建立。

通过以上步骤,您已成功搭建了一个基于IPsec VPN的基础网络,在实际应用中,您可以根据实际需求对配置进行优化和调整。