本文深入解析了Cisco ASA VPN的配置,涵盖从基础设置到高级应用。详细介绍了如何进行初始配置、设置隧道、用户认证和加密等关键步骤,并探讨了如何实现复杂的VPN策略和高级功能,为读者提供全面、实用的VPN配置指南。

### 目录概览

文章目录指引:

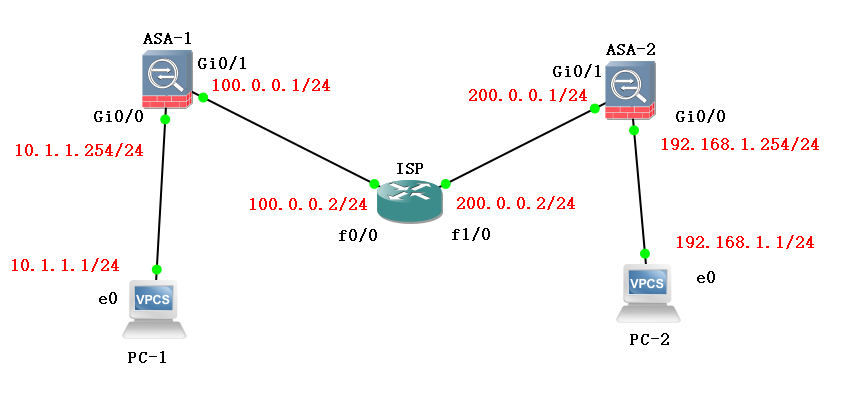

随着网络技术的飞速进步,VPN(虚拟专用网络)已成为保障企业网络安全和实现远程访问的关键技术,Cisco ASA(自适应安全设备)作为一款功能全面的网络安全设备,支持多种VPN配置方式,包括IPsec VPN和SSL VPN等,本文将为您详细解析Cisco ASA VPN的配置流程,从基础设置到高级应用,助您快速掌握VPN配置的技巧。

### Cisco ASA VPN概述

Cisco ASA VPN主要分为两种类型:IPsec VPN和SSL VPN。

- IPsec VPN:基于IPsec协议,提供加密与认证功能,适用于远程访问和站点间连接。

- SSL VPN:基于SSL协议,提供用户友好的Web界面,适合个人与企业远程访问。

### IPsec VPN配置详解

1. 创建VPN社区

在ASA设备上创建VPN社区,用于定义参与VPN连接的设备或用户。

ASA(config)# ipsec community VPN_COMMUNITY

2. 创建IPsec策略

创建IPsec策略,指定加密算法、认证方法和密钥交换方式。

ASA(config)# ipsec policy VPN_POLICY

策略中设置以下参数:

- 设置安全关联的生存时间

- 设置加密和认证算法

- 设置对端设备的IP地址或域名

- 设置本地接口

- 设置对端接口

3. 配置IKE策略

IKE(Internet Key Exchange)用于建立IPsec VPN中的安全关联,配置IKE策略,包括设置认证方法、密钥交换方式等。

ASA(config)# ipsec ikev2 policy IKE_POLICY

策略中设置以下参数:

- 设置认证方法,如预共享密钥、证书等

- 设置密钥交换方式,如IKEv1、IKEv2等

- 设置安全关联的生存时间

4. 配置接口

将VPN社区、IPsec策略和IKE策略与接口关联。

ASA(config)# interface GigabitEthernet0/1

ASA(config-if)# ipsec community VPN_COMMUNITY

ASA(config-if)# ipsec policy VPN_POLICY

ASA(config-if)# ipsec ikev2 policy IKE_POLICY

5. 配置NAT(可选)

如需将内部网络地址转换为公网地址,可配置NAT。

ASA(config)# nat (inside,outside) 1 0.0.0.0 255.255.255.0

ASA(config)# static (inside,outside) 10.10.10.0 10.10.10.255

### SSL VPN配置详解

1. 创建SSL VPN域

创建SSL VPN域,用于定义VPN用户的访问权限。

ASA(config)# sslvpn domain VPN_DOMAIN

2. 创建SSL VPN策略

创建SSL VPN策略,指定访问权限、加密算法等。

ASA(config)# sslvpn policy VPN_POLICY

策略中设置以下参数:

- 设置安全关联的生存时间

- 设置加密和认证算法

- 设置本地地址

- 设置本地端口

- 设置目标地址

3. 配置接口

将SSL VPN域、SSL VPN策略与接口关联。

ASA(config)# interface GigabitEthernet0/1

ASA(config-if)# sslvpn domain VPN_DOMAIN

ASA(config-if)# sslvpn policy VPN_POLICY

4. 配置NAT(可选)

与IPsec VPN类似,如需将内部网络地址转换为公网地址,可配置NAT。

### 高级应用

1. 多VPN社区配置

在实际应用中,可能需要为不同类型的VPN连接配置不同的社区,可创建多个VPN社区,并分别与对应的策略和接口关联。

2. VPN负载均衡

通过配置VPN负载均衡,可以实现多个VPN设备的负载均衡,提高VPN服务的可用性和性能。

3. VPN监控与审计

通过配置VPN监控与审计功能,可以实时监控VPN连接状态,及时发现并处理异常情况。

本文详细解析了Cisco ASA VPN的配置过程,包括IPsec VPN和SSL VPN,通过学习本文,您将能够熟练配置Cisco ASA VPN,满足企业远程访问和网络安全的需求,在实际应用中,根据具体需求,可结合本文内容进行相应的调整和优化。